Привет.

Обожаю страшилки, которые нон-стоп создают в информационном пространстве. Зачастую это делают производители «решений», которые спасают нас от потенциальных угроз. Недавно общался с большим PR-агентством, обсуждали целый ряд их клиентов, которых можно отнести к сегменту технологических компаний, мельком прозвучало имя зарубежной компании, создающей приложение-антивирус для Android. А дальше прозвучали следующие слова: «Для них ничего делать не нужно, мы собираем всю информацию о взломе Android, утечках персональных данных, размещаем инфоповоды в СМИ, наша задача — подсветить опасность современных смартфонов и необходимость защитить свое устройство. Без прямого или косвенного упоминания компании».

Работает схема очень просто. В PR постоянно создают информационные поводы об угрозах, некоторые реальны, большинство высосаны из пальца, задача — создать у человека потребность загрузить антивирусный пакет. Никто не подсовывает услужливо ссылку на конкретное приложение, но вероятность, что человек выберет именно его, высока в силу размера компании, активности в других каналах, подсвечивания в различных подборках (например, топах антивирусов для Android и тому подобных сборных материалах). Представить, что кто-то создает антивирусы, если нет реальной угрозы, крайне сложно. И, конечно, я не отрицаю наличия троянов, вирусов, существующих для Android или iOS, их много, и периодически они приносят реальный вред пользователям. Но вот столкнуться с ними в обычной жизни при соблюдении минимальных правил цифровой гигиены практически невозможно.

Давайте посмотрим на то, как вирус любой природы может попасть на ваше устройство и насколько вероятна такая опасность.

Предустановлен на заводе. Троянский конь

В 2019 году впервые заговорили о трояне Triada, злоумышленники ставили его на Android-смартфоны на уровне производства, зараженные устройства затем продавались в разных странах мира. Никакой защиты от этого вируса не существовало, так как он «прописывался» на уровне системы, перехватывал все действия пользователя и мог украсть данные для доступа не только к социальным сетям и мессенджерам, но и криптокошелькам.

В «Лаборатории Касперского» говорят о том, что с июня 2024 года по март 2025 года в разных странах от Triada пострадало 2.6 тысячи человек, большая их часть в России. Было украдено около 270 тысяч долларов в разных вариантах криптовалют. Создатели защитных решений не описывают способ заражения устройств, оставляют его за кадром, но советуют пользоваться антивирусами.

Давайте попробуем объяснить, как именно происходит заражение устройства и почему число зараженных устройств настолько мало. Начну с того, что трояны появились не вчера, и даже кнопочные телефоны двадцать лет назад могли иметь встроенный троян, правда, он не крал ваши данные, их на кнопочном телефоне было немного. Вместо этого такие зараженные аппараты исправно отправляли платные SMS-сообщения в ту или иную страну, списывали рублей по сто-двести ежемесячно, пока пользователь не обнаруживал недостачу. Мошенники были ограничены в своих стратегиях, но самой выигрышной оказалось списание небольших сумм ежемесячно. Некоторые пользователи зараженных устройств годами платили свою дань мошенникам и даже не догадывались об этом.

С появлением смартфонов возможности мошенников выросли на порядки, вирусы получили модульную структуру, их стало возможно обновлять по мере выхода новых версий. Но остался актуальным вопрос первоначального заражения устройства. На фабриках крупных компаний контроль программного обеспечения таков, что поставить там какой-либо вирус невозможно. На конвейере каждый смартфон проверяется от и до, в том числе учитываются контрольные суммы для софта, его размер до последнего байта. Подменить прошивку на зараженную версию в теории можно, но человека, который это сделает, найдут моментально и не просто уволят, а отправят в тюрьму, чтобы другим было неповадно заниматься такими вещами. За последние лет десять ни одной истории со взломом производственных линий в разных странах мира не было. Причем не только в публичном, но и в непубличном поле.

У небольших, подвальных компаний история совсем другая, они не могут работать как большие производители. И тут возможны всяческие модели взлома. Но естественным барьером становится то, что такие смартфоны и планшеты вы не найдете в крупных розничных сетях, да и в небольших их тоже не продают. Обычно это трансграничная торговля, когда из Китая заказывают «Супер-Пупер смарт» с непроизносимым названием, лучшими на планете характеристиками и за три копейки. Отсюда небольшое число пострадавших, так как доля таких устройств крайне невелика.

Защитить себя от проблем проще простого: не нужно покупать непонятные устройства от неизвестных производителей. Выбор моделей на рынке настолько широк, что вы точно не столкнетесь с проблемами такого рода, их нужно специально выискивать. В рамках подготовки к этому материалу пытался купить зараженные устройства, приобрел несколько потенциально зараженных смартфонов из Китая, но каждый оказался девственно-чист, никаких троянов внутри не было. Так что размер угрозы сильно преувеличен.

Установка трояна до продажи устройства

Вы любите получать подарки? Думаю, что большинство людей обожают получать подарки, ведь это приятно. А если в качестве подарка выступает дорогой смартфон, то нет никаких сомнений в том, что он подарит вам эмоции. Если подарок не от самых близких людей, то он может оказаться с сюрпризом, вы никогда не будете знать, что именно находится в вашем телефоне и с кем он делится всеми вашими данными. Причем это могут быть как программные закладки, так и аппаратные, вторые никакой антивирус не определит. В группе риска любая операционная система, тут нет исключений. Разницы между iPhone и Android при таких целевых атаках не существует. Безусловно, Васе Пупкину, живущему где-то на задворках большой политики или бизнеса, бояться такой атаки не стоит, слишком хлопотно и дорого взламывать его коммуникации этим путем, овчинка не стоит выделки. В среднем цена такого устройства с сюрпризом составляет от 5 до 20 тысяч долларов, рынок сформирован, и в год только в России мы видим порядка 100-120 целевых атак. Цифры минимальные, так как этот теневой рынок абсолютно непрозрачен и про него стараются нигде не говорить.

Совсем другое дело, когда взлом устройства не является адресным, его осуществляют наобум в надежде найти сокровища и поживиться за ваш счет. Как правило, взлом осуществляют не хакеры высокого класса, а обычные продавцы, которые в какой-то момент решаются на криминал в поисках легкой наживы. Инструкций по взлому устройств в сети полным-полно, трояны можно с легкостью найти в свободном доступе и, получив первые деньги, купить их продвинутые версии, которые сложно обнаружить.

Анатомия взлома тут выглядит еще проще. До продажи на устройство сгружают все необходимые приложения и ждут, когда покупатель начнет его обустраивать. Расчет на то, что человек невнимателен, не заметит, что софт от производителя видоизменен (часто это объясняют лучшими характеристиками, тюнингом системы и так далее). Важно понимать, что никто не просит у покупателя пароли от разных приложений, не пытается выведать информацию. Все это не нужно, троян уже в системе и ждет своего часа. Злоумышленника тут легко поймать, сложнее доказать его вину и то, что он проделал все эти операции с телефоном. Поэтому желающих рискнуть своей головой не так много.

Способ защиты от такого взлома банален до невозможности. Вы проверяете упаковку телефона, не приобретаете модель, которую вскрывали до вас, включали без вашего ведома. У вас должен быть девственно-чистый аппарат, который никто не трогал. К сожалению, многие люди считают, что это не так уж важно, и приобретают в том числе витринные образцы.

Существует стереотип, что пытаются взломать только дорогие устройства, флагманы. Это не так! В основном взламывают модели среднего сегмента, их пользователи зачастую не имеют достаточных знаний для защиты, не видят подвоха. Плюс, если это пожилые люди, у них есть похоронные деньги, которые мошенники делают своей целью.

Кража денег из банковского приложения. Миф на 99%

Большинство банковских приложений в России созданы с упором на безопасность пользователя, все действия подтверждаются несколько раз, плюс само приложение проверяет дополнительные параметры системы, чтобы гарантировать ее целостность, отсутствие взлома. Миф о том, что на взломанном смартфоне можно украсть все деньги из банковского приложения, устойчив, но это маловероятный сценарий. Почти всегда защита приложения достаточна для защиты средств клиента, конечно, если он сам не дает вирусу разрешение на совершение разных действий.

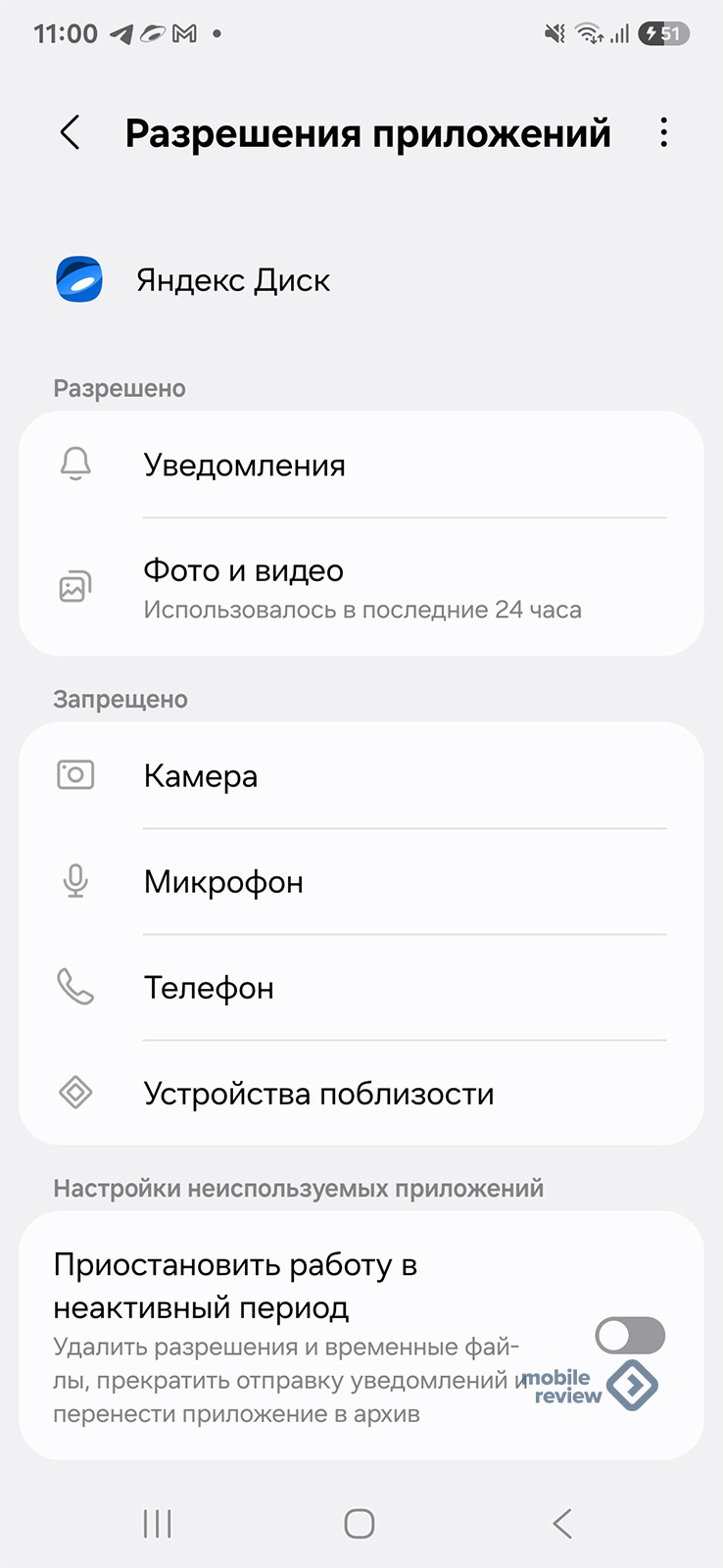

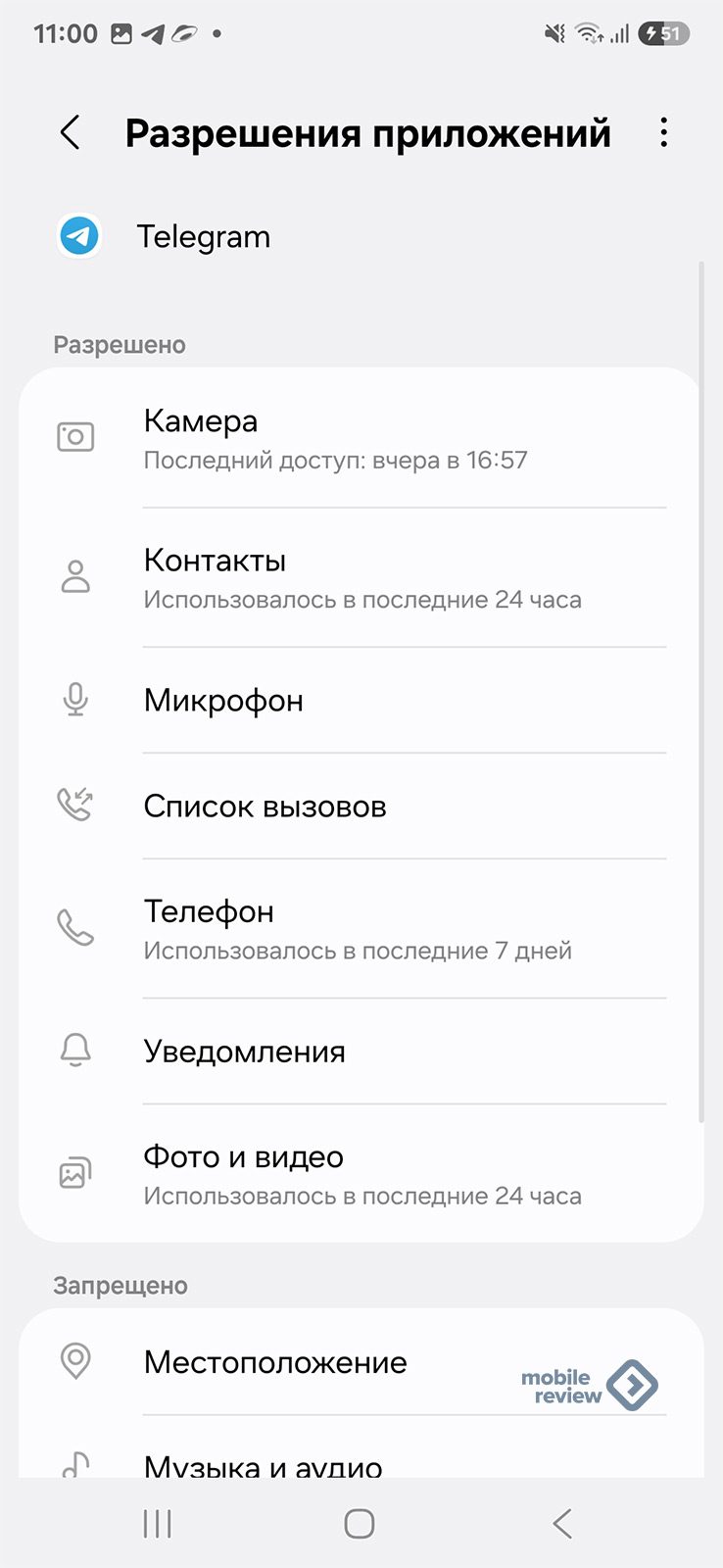

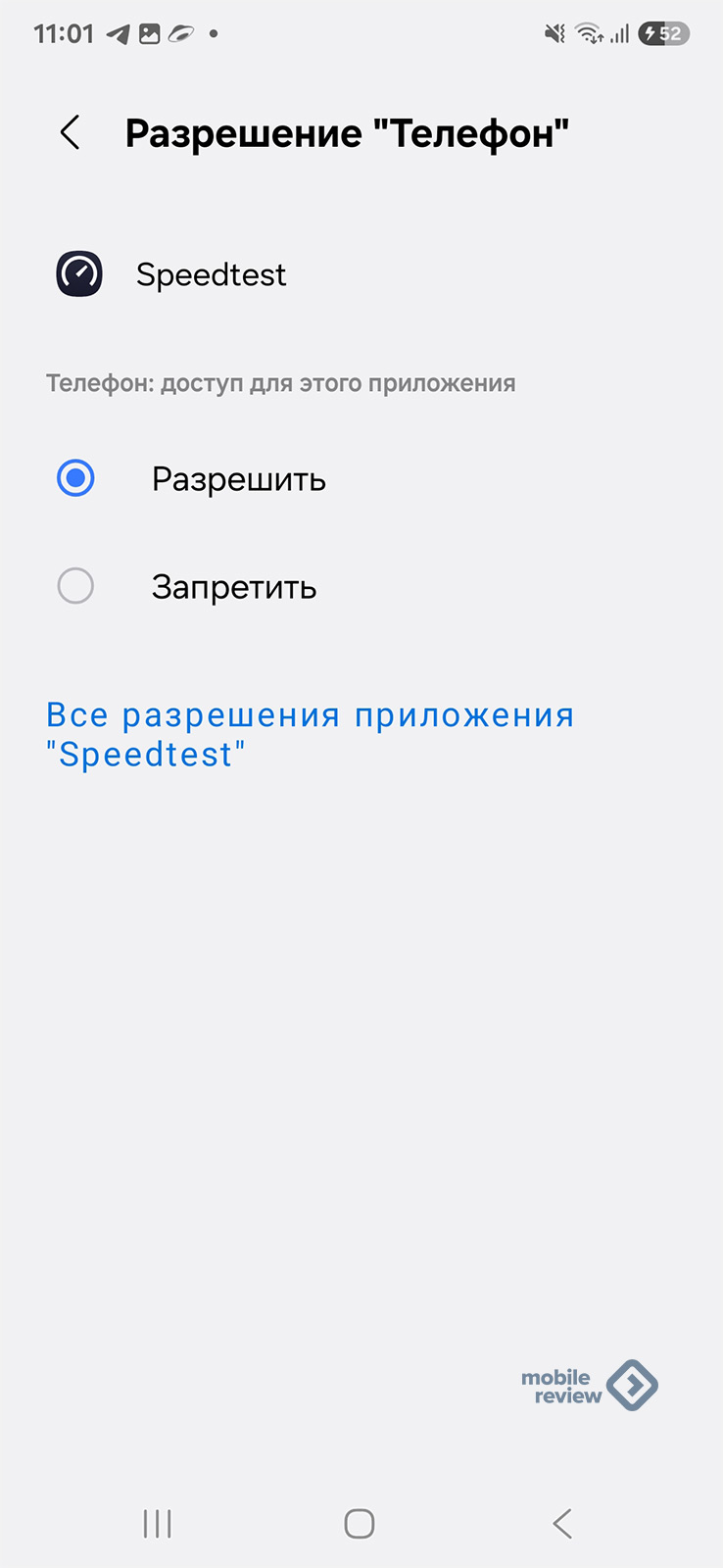

Современный смартфон устроен таким образом, что каждое приложение имеет свой набор разрешений. Сам пользователь должен разрешить приложению получать доступ к тем или иным функциям телефона, например, к чтению SMS-сообщений. И если вы не понимаете, зачем казуальной игрушке чтение SMS, то такое разрешение точно не стоит выдавать не глядя. Вот так выглядят разрешения для одного из моих приложений.

Укрепление безопасности ОС для мошенников стало своего рода проблемой, к которой они подобрали свой ключик. И в центре атаки снова человек. Потенциальной жертве предлагают выгодную работу, вложения денег или что-то еще. Задача — заставить человека поставить на свое устройство обычное приложение, например, Zoom. После того, как человек ставит приложение, проверяют его работоспособность, навязывают ему установку еще одного приложения, которое уже содержит вирус или возможности дистанционного управления устройством. Послушайте мой разговор о потенциальной работе с такими мошенниками.

Задача мошенников — убедить человека поставить приложение, чтобы получить доступ к устройству, уметь прочитать получаемые SMS-сообщения. И все эти разрешения человек дает приложению самостоятельно.

Ровно такая же проблема с установкой приложений из непонятных источников, когда вы загружаете APK-файл и ставите его сами. Никакая проверка от производителя или антивирус не могут утверждать, что в таком приложении нет сюрпризов. Поэтому ставить приложения можно только из магазинов приложений, которым вы доверяете. Либо с сайта компании, когда вы уверены, что там именно то, что вы ищете. Ни из присланных сообщений, ни по прямым ссылкам ничего ставить нельзя.

К сожалению, взлом некоторых приложений может происходить при открытии ссылок, тут даже не нужно ничего ставить (привет, WhatsApp). Поэтому не открывайте ссылки даже от знакомых, лучше уточните у них звонком, что именно вам прислали и почему. Та же история с файлами, не ставьте приложения, не смотрите архивы с фотографиями, когда поведение вашего собеседника выбивается за рамки привычного и до того он ничего такого вам не присылал.

Простые правила цифровой гигиены дают гарантированный результат. Вы не станете жертвой мошенников, не потеряете время и нервы, если не будете делать ничего выходящего за рамки привычного.

Любопытство прекрасно, но не экспериментируйте со своим устройством, где есть ваши банковские приложения, с номером, на который приходят извещения от финансовых организаций. Нас постоянно пугают тем, что мошенники могут взломать чуть ли не любое устройство. В теории это так при целевой атаке, но в реальности современные смартфоны защищены на отлично, и при правильном обращении вы не получите никаких проблем, главное — соблюдать элементарную осторожность.

Нужен ли антивирус на устройстве? Думаю, что нет. Опасность представляют всевозможные трекеры в приложениях, которые оцифровывают каждое ваше действие, превращают вас в цифровой продукт. Но антивирусы от них не спасают, а отказаться от такси, доставки еды, покупок онлайн никто из нас не может. Так что, получается, эта проблема пока не нашла своего решения, да и на уровне приложений этого сделать нельзя, тут нужен подход на уровне оператора (первая ласточка — тариф «Мембрана» от МТС, где вычищают трекеры сторонних приложений, статистика говорит сама за себя, их там очень много).

И последнее. Если вы ставите сторонние прошивки, получаете root-доступ для изменения тех или иных функций своего устройства, то вы открываете дорогу для потенциального взлома устройства. Нужно четко понимать, что вы делаете и на какие риски идете, чтобы потом не было больно и горько. В таких случаях лучше семь раз подумать до того, как вы начнете что-то бездумно делать по чужим инструкциям, не понимая конечного результата. Это примерно как ставить чужой софт по указкам «помощника» по телефону.

На телефоне никогда не ставил антивирус, более того на ПК уже 20 лет как не ставлю. Он мало того что не помогает, а даже наоборот вредит: сжирает ресурсы устройства. За все это время попадались пару раз банеры и какая то фигня которая встроилась в браузер и показывала везде доп рекламу, все сам решил чисткой реестра. Последняя подобная история случилась лет 8-10 назад. Сейчас все и так защищено, если ты, как заметил автор, сам не предоставишь доступ.

Как всегда, человек — самое слабое место в любой системе. Сам делает гадости, сам продаёт защиту от них и сам её покупает оплачивая самому себе производство новых гадостей.

"Отказаться от такси, доставки еды, никто из нас не может". Зажрался кто-то, забыли про поездки в Сапсане 1 классом написать))

Про ссылки из WhatsApp — страшная история! Мало того, что нужно кликнуть на неё, ещё и выдать разрешение нужно (android) заранее на установку всякого ..рьма из сторонних источников. И всё это нужно проделать во вред же себе, а потом возмущаться проклятыми мошенниками…

В России распространяется вредоносная программа типа SpyNote, которая открывает банковские приложения и опустошает счета. Об этом сообщает РБК со ссылкой на заявление главы Банка России Эльвиры Набиуллиной на форуме «Кибербезопасность в финансах».Как отметила глава Центробанка, вредоносное ПО мимикрирует под безобидные программы. Однако с его помощью злоумышленники могут наблюдать за телефоном, перехватывать пароли и СМС-сообщения.«Затем они без труда удаленно открывают банковское приложение и потрошат все счета без остатка», — сообщила Набиуллина.

😤

Еще трояны периодически проникают в магазины приложений. Регулярно об этом пишут.И надоела страшилка про рут. Разберитесь уже с вопросом.1. Возможность запуска с правами администратора. У вас на ПК есть рут. В случае запуска приложения с правами администратора на Вин-машине, выскочит уведомление UAC — разрешить/запретить. На Линь/Мак свои подходы. Сильно вредит? На Андроиде, при запросе приложением прав администратора, выскочит точно такое же уведомление от рут-диспетчера.2. Собственно предоставление прав администратора. Не говорю, что выдача разрешения безопасна, но она опасна не более чем на ПК. И требуется для приложений, которые можно посчитать на пальцах одной руки. Это конечно "открываете дорогу для потенциального взлома устройства". Но не само рутование.

Polgolovi, Это конечно все так. Но большинство проблем работы с ПК возникает из-за слишком быстрого нажатия "Да" и медленного "Нет".Люди, с привычной аргументацией "Мне, НАДО!" и не такое могут утворить. В этот момент у них отключается всё, что мешает достижению цели.

Wissens, Была когда-то отличная программа Outpost Firewall с интересным механизмом проактивной защиты. Просто проверяет изменение контрольной суммы исполняемого файла и в случае появления новой программы или изменения старой, выкидывает Уведомление с запросом. Если твои предыдущие действия могли привести к такому результату — разрешаешь, нет — разбираешся.Кмк, такого действительно достаточно в наши времена на _домашних_ устройствах, вместо всех тяжеленных антивирусов.

Lecron, Одно время ставил эти файрволлы и они со временем офигевали, хотя я и вручную кому-то разрешал, кому-то запрещал доступ и автоматически все сами они делали на другой системе..В итоге весь интернет вставал полностью колом — то есть не работал.В результате я их перестал ставить.Хотя вещь в общем то полезная, закрывает ряд портов для сетевых атак.Но наверное лучший способ защиты — грамотный файрволл плюс грамотный сетевик (человек).

iAndroid, Как можно запороть файерволл? 8)Но в данном случае писал про принцип защиты. Нет смысла каждый раз проверять файл, если он не изменился. Подсчет crc операция крайне простая, при этом файл читается в кеш и запускается считай уже из оперативки. Конечно вредонос может и в dll-ках оказаться, но вероятность низка. Достаточно проверить по размеру.Баланс производительности и безопасности. А у нас получаются крайности. Либо вообще без защиты, но быстро. Либо тяжеленная программа антивирус и какбэ безопасно.

"Разговор с мошенником" смешной, но бесполезный. Потому что в нем только предложение установить стандартный Зум из магазина. То, что потом будет еще какие-то, уже мошеннические действия — ничем не подтвержденное предположение. На мой взгляд, либо надо доводить до очевидно мошеннических действий (тем более, если под рукой полно "пустых" телефонов, взлом которых ничего не даст мошенникам), либо вовсе не выкладывать подобные разговоры. Это ведь уже не первый диалог, в котором нам предлагают поверить на слово, что если бы продолжили, то начался бы обман.

Lecron, Лично у меня такой опыт, я вообще опытный типа, не рукопоп, но вот так вот было ;-)Причем я и на автомате ставил его — но там был такой вариант что он ничего не фильтрует, как только ставишь режим пожёстче фильтрацию — траффик встает колом ;-)А сейчас смотрю файрволл не так популярен и уже меньше решений на рынке.

Приложить разговор на 8 минут без расшифровки в текст?? Оригинально

Lecron, У меня до ухода с рынка Agnitum в 2016 году была пожизненная лицензия на Outpost Security Suite. Я бы акценты немного по-другому расставил. Проверка контрольной суммы сейчас вполне перекрывается проверкой подписи файла, правда здесь действует правило: если компании доверяешь (её подписи), то доверяешь всегда, также сторонние защитные решения могут посоветовать вовремя обновляться, у Касперского послабже база, Acronis, пока не ушёл с рынка, более тщательно отслеживал. Почему важно доверять подписи. Доверие подписи — доверие производственному процессу. Вот ФСТЭК сначала тоже каждую версию ПО скрупулёзно проверяло "в час по чайной ложке". А требование условно Arch Linux с его rolling releases сертифицировать, вот и сертифицируют теперь производственные процессы, в результате скорость работы возросла кратно при приемлемом уровне доверия. Вот что Андроид перенял, похоже, у Outpost-а, так это модель безопасности. В момент появления необходимости включения какого-то разрешения Андроид задаёт вопрос пользователю. Так же и у Outpost-а было. Но принять правильное решение в случае вопроса "разрешить соединение по протоколу 139 такому-то приложению" в течение нескольких секунд — ещё та задача 🙂 Поэтому использовал Outpost совместно с программами резервного копирования всегда. То же при перенятой в Андроид системе безопасности логично выглядит. Только это как с SQL сервером: для того, чтобы откатить транзакцию — довольно узкое окно реагирования доступно. Потом, когда журналов уже хранящихся не остаётся придётся жить с тем, что после пропуска заразы получил. А вообще, от Outpost-а хорошие впечатления остались как от условно обучающей программы. Заставлял во многом разбираться. Вместе с Матюшеком и его тестами в рамках Proactive Security Challenge 🙂

>У небольших, подвальных компаний история совсем другая, они не могут работать как большие производители. […] Но естественным барьером становится то, что такие смартфоны и планшеты вы не найдете в крупных розничных сетях, да и в небольших их тоже не продают.Абсолютное большинство B и C-брендов в российской рознице не делают прошивки сами, а заказывают их у OEM-изготовителя (=завода). И за последние 10 лет протрояненных трубок, которые продавались в магазинах, было просто уйма. Речь о брендах Prestigio, Fly, Dexp, Blackview (из того что сам проверял).