Практически в каждом современном смартфоне есть сканер отпечатков пальцев. Их легко найти на задней крышке, на правом торце или под дисплеем. В большинстве случаев они исправно выполняют свою главную задачу, заключающуюся в том, чтобы разблокировать смартфон только для своего хозяина и больше ни для кого. Суть технологии очень проста и базируется на том факте, что у каждого человека на Земле (по разным данным, население планеты перешагнуло рубеж в 8 млрд еще в середине 2022 года) уникальный папиллярный узор.

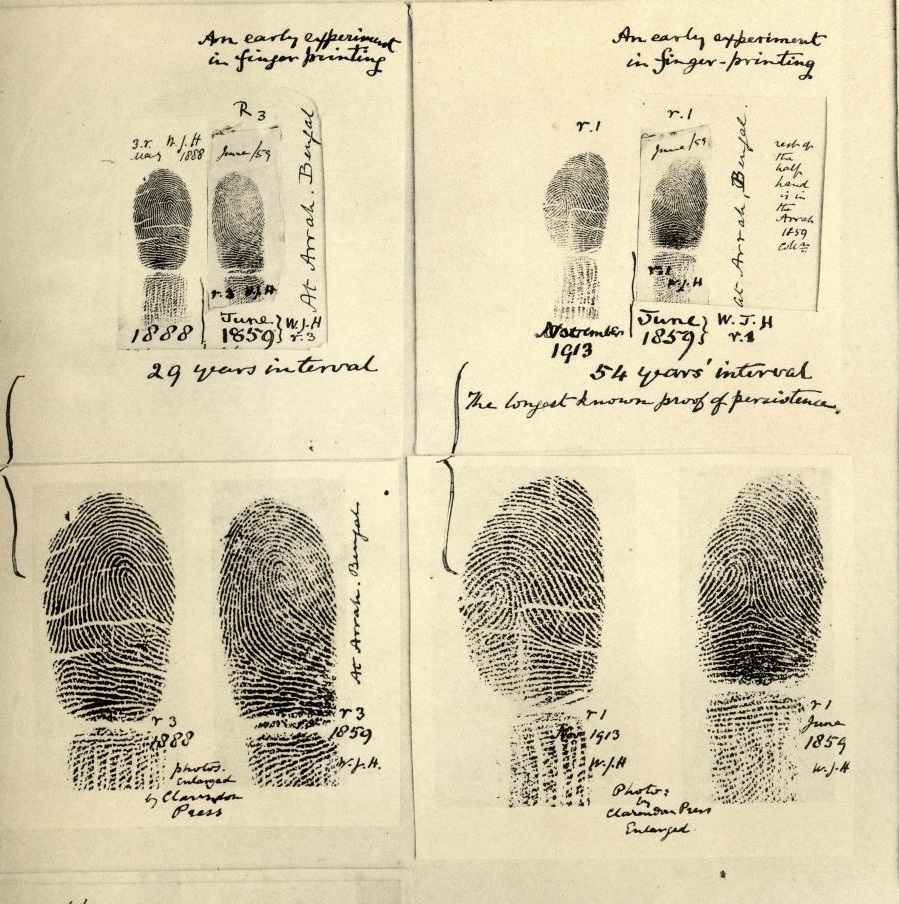

Исследования на эту тему начали проводиться так давно, что уже вошли в историю и все о них забыли. Предполагаю, что дело не обошлось без участия доисторических гадалок и прочих хиромантов, но в итоге в применяемую практику метод идентификации человека при помощи дактилоскопии превратился 13 сентября 1902 года, когда стражам порядка в Англии удалось идентифицировать личность некоего Гарри Джексона, причастного к краже со взломом и оставившего свои «пальчики» на свежевыкрашенном подоконнике. Такой способ идентификации личности, сравнимый по надежности с генетическим анализом, не мог пройти мимо современной электроники.

В наши дни электронные сканеры отпечатков пальцев применяются везде, где есть необходимость предоставления доступа ограниченному кругу лиц к входным дверям, смартфонам, банковским ячейкам, автомобилям, для использования отпечатка вместо подписи, для контроля за перемещением лиц, на таможне и так далее. Мы настолько привыкли к этому, что считаем современные сканеры надежными. Но так ли это на самом деле?

BrutePrint

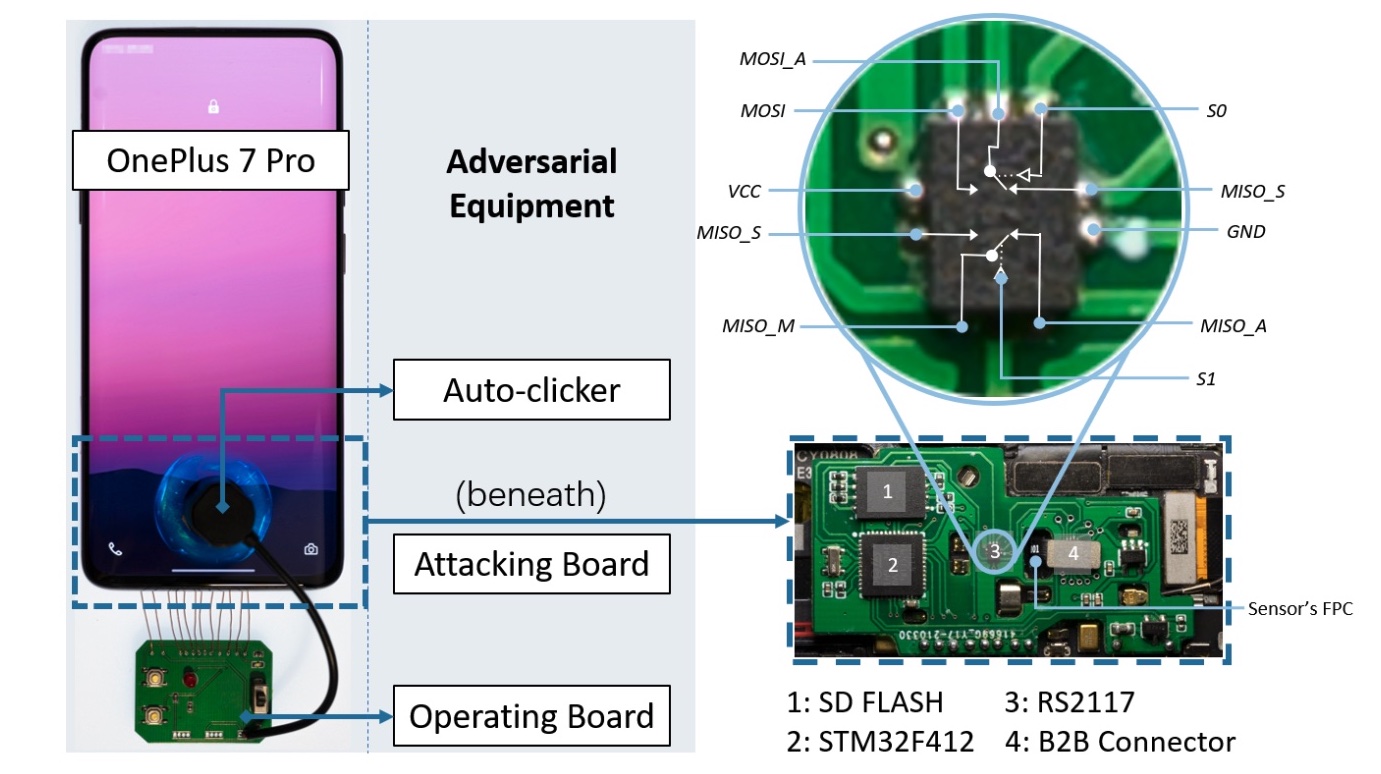

Говоря простым языком, исследования Юй Чена из компании Tencent и Илин Хе из Чжэцзянского университета привели к тому, что была собрана и протестирована копеечная плата, при помощи которой можно взломать и разблокировать сканер отпечатка пальцев почти любого смартфона. Удивляет цена, которая составляет всего 1200 рублей РФ (15 долларов США по курсу). Да, вы не ослышались, друзья, свои миллиарды вы можете потерять в течение одного дня, если не будете видеть свой телефон в течение трех часов. Как же это работает?

Ядром оборудования, необходимого для BrutePrint, является печатная плата, которая содержит следующее (на фотографии выше):

- микроконтроллер STM32F412 от STMicroelectronics;

- двунаправленный двухканальный аналоговый коммутатор, известный как RS2117;

- флэш-карта SD с 8 ГБ памяти;

- шлейф

Больше всего интересует то, что для успешного взлома по-прежнему необходимо вскрывать заднюю крышку смартфона, чтобы подключить хакерскую плату к системной плате устройства-реципиента. Но когда куш может составить действительно внушительную сумму, такие вещи несущественны.

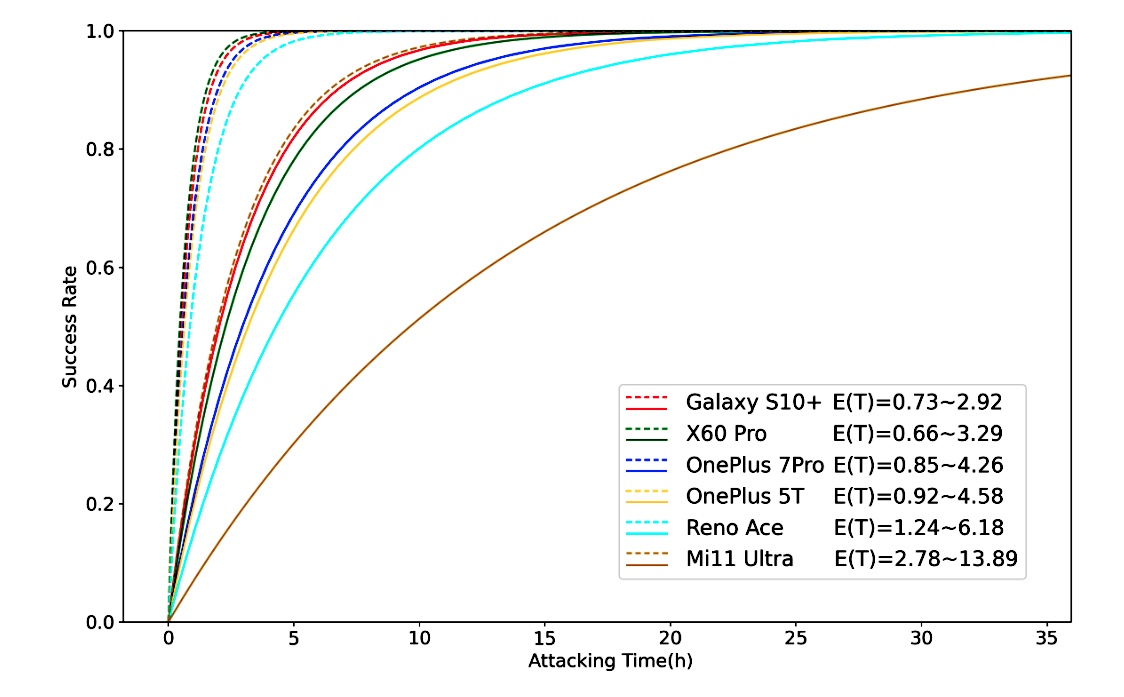

Эта тема оказалась настолько популярной в среде специалистов, что множество людей попытались «хакнуть» либо свой собственный, либо легально полученный телефон другого лица. Смартфонов под нож электронных экзекуторов попало изрядно, но для понимания сути вопроса возьмем лишь несколько – Xiaomi Mi 11 Ultra, Vivo X60 Pro, OnePlus 7 Pro, OPPO Reno Ace, Samsung Galaxy S10+, OnePlus 5T. По итогам оказалось, что цена смартфона на результат практически не влияет.

Подпись: Время взлома сканера отпечатков пальцев обозначено E(T) и указано в часах. Так, например, взлом Galaxy S10 занял наименьшее количество времени (от 0,73 до 2,9 часа), а Mi11 — больше всего (от 2,78 до 13,89 часа).

Хочу успокоить владельцев Apple iPhone, их смартфоны так и не были взломаны, но если говорить о любых смартфонах на Android, то успех применения BrutePrint составил не менее 71%. Обеспокоенная общественность может ознакомиться с результатами отчета Юй Чена и Илин Хе.

Как должны отреагировать на угрозу BrutePrint производители смартфонов и операционных систем

Рекомендации исследователей понятны, чтобы смягчить недостаток CAMF, они рекомендовали дополнительную настройку ограничения количества попыток устранения ошибок и, что более важно, призвали производителей датчиков отпечатков пальцев шифровать данные ключа. И дело не только в смартфонах, они предупредили, что BrutePrint может быть применен и к другим биометрическим системам. «Беспрецедентная угроза должна быть устранена в сотрудничестве как производителей смартфонов, так и производителей датчиков отпечатков пальцев, при этом проблемы также могут быть смягчены в самих операционных системах. Мы надеемся, что эта работа вдохновит сообщество на повышение безопасности SFA», — написали они.

Говоря простым языком, пользователь должен более прицельно прижимать палец к сканеру, а не так, как сейчас. А производители смартфонов должны выкинуть из головы блажь, добиваясь удобства пользователя любой ценой.

Методы борьбы с BrutePrint

Для простого человека все настолько очевидно, что рекомендации крайне просты.

- Сделать сброс телефона до заводских настроек и больше никогда не пользоваться сканером отпечатков пальцев.

- Не привязывать к телефону банковские карты, но носить их отдельно.

- Не хранить в телефоне компрометирующий владельца и его друзей контент (фотки с корпоратива не в счет).

- Понять и принять тот факт, что надежных способов безопасной идентификации не существует. Постоянно носить телефон с собой.

Выводы

Практика показала, что любая система безопасности телефона может быть взломана, увы, это факт. Если влиятельной организации или особенно обиженным обществом злоумышленникам понадобится, то они не остановятся ни перед чем.. Но стоит ли унывать? Лучше стоит думать своей головой и радоваться жизни. Чего и всем желаю.