Когда читаешь новости из мира невидимой войны интернет-вымогателей с владельцами материальных ценностей, удивляешься прогрессу первых и традиционной волатильности вторых, колеблющихся в своих настроениях от полной апатии до вежливого безразличия к собственной безопасности. Сама схема вымогания сводится к трем простым способам. Первый способ нам неинтересен, так как он заключается в мольбах от условно раненого/больного/похищенного (и т.д.), направленных к пользователю интернета. Между двумя людьми происходит точно такой же процесс, как на улице или около станции метро (давно не видел, но, может, где-то и осталось), т.е. мошенник давит на жалость и получает «милостыню». Другие два способа нам особенно интересны, так как напрямую связаны с ПО наших любимых смартфонов, планшетов, ноутбуков и настольных компьютеров. Например, вы опрометчиво храните на персональном устройстве номер своего банковского счета и пароль для мобильного банка. Для получения ваших денежных средств мошеннику необходимо заразить ваше устройство вирусом того или иного рода, дающим доступ к файловой системе и права для отсылки полученной информации по сети Интернет в бандитское логово. Для внедрения вируса используются разные методы.

В одном случае заражение устройства происходит через пиратское ПО (тот же «Фотошоп» или новая игра, скачанные с торрент-трекеров), в другом на вашу электронную почту приходит письмо от «доверенного источника» (например, от банка, в котором говорится о том, что вы что-нибудь выиграли), очень похожее на настоящее. Такие письма обязательно содержат вложения в виде документов, архивов, страничек якобы PDF и тому подобного. Важно запомнить главное – не открывать вложения, а лучше вообще сразу удалять подозрительное письмо целиком. Третий способ, пожалуй, самый рискованный для мошенника, хотя и самый примитивный. Речь идет о вымогательстве после того, как вирус заблокировал рабочий стол ноутбука, командную строку или даже перенес все данные с устройства на воровской сервер, удалив первоисточники. Этот способ и получил в последние годы максимальное развитие, которое имело в своей основе главный стимулятор роста – появление криптовалюты, перемещение которой очень сложно отследить и которая не затрагивается бдительным оком банковских служб безопасности. Далее по порядку представлена моя версия эволюции вымогателей, с которой вы можете быть не согласны, но на то и существует обсуждение ниже.

Первые эксплойты

Первые баннеры-вымогатели появились в конце 1990-х, во времена, когда интернет был еще предметом роскоши и продавался «по талонам» (DSL-подключение происходило на фиксированное время, распространение реализовали в виде продаж пластиковых карт с кодом), а счастливые его владельцы гордились скоростями около 64-128 Кбит/с. Отсутствие интернета не мешало мошенникам. В качестве орудий преступления использовались мобильная связь (SMS) и артистизм. Потенциальным жертвам бесплатно раздавали вирус на дискетах под видом «Информации о СПИДе» от имени выдуманной международной организации, в ходе «рекламной кампании» какой-нибудь парфюмерии и так далее. Разносчики программного вируса встречались на питерской «Юноне», на московской «Горбушке», в электричках и метро. Умные люди брали дискеты с удовольствием и, не читая, форматировали их, это была ценная вещь в те времена. Неопытные пользователи вставляли дискету в дисковод, открывали содержимое и видели некую программу под названием «Узнай о СПИДе все», «Скидки на помаду» или «Худей вместе с нами», после установки которой и первой перезагрузки ПК появлялся баннер-вымогатель.

В чем-то мошенники были правы, похудение вполне могло последовать, ведь в конце 90-х на 500 рублей можно было прожить неделю. Тем не менее, это были самые первые эксплойты в истории, поставленные на пользу криминалитету.

Trojan.Winlock и Co

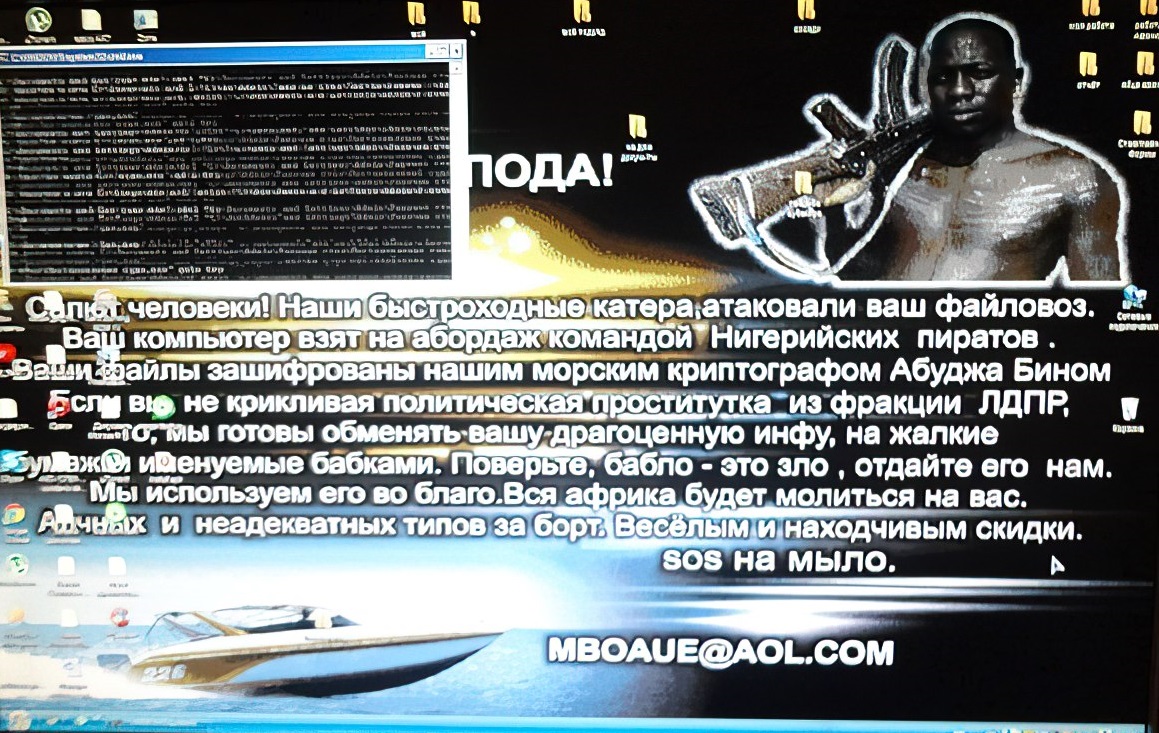

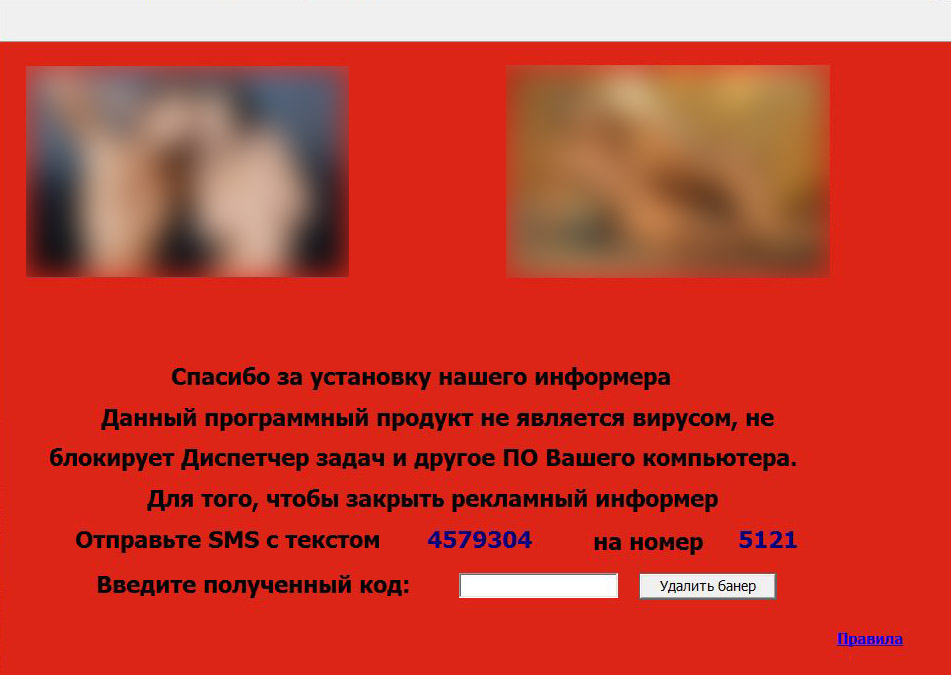

Первые вирусы-блокираторы операционной системы породили множество клонов, каждый из которых развивался по своему пути, все дальше отходя от родителей. Неизменным осталось только одно – стремление заблокировать систему и сообщить пользователю, куда и сколько ему платить для «разблокировки». Вирусы стали распространяться при помощи сети Интернет, а массовое их скопление встречалось на сайтах «для взрослых», видимо, из психологических соображений. Жертву проще убедить заплатить, если она сама чувствует себя виноватой. Механизм внедрения вируса не изменился, пользователь по-прежнему должен был сам скачать и установить некую программу, а вот заманивали совсем уж топорно, от «Вы 100500-й посетитель сайта, нажмите сюда, скачайте и запустите программу с паролем» до «Бесплатной премиальной подписки на месяц». Опытные пользователи вносили сайт в черный список браузера и шли себе дальше, неопытные в итоге получали все тот же баннер.

Эволюции подвергся не только код вируса, но и психология мошенников. Добавился еще один психологический прием, с помощью которого мошенники убеждали жертву в том, что вирус – это совсем не вирус. Что поделать, в первую очередь страдают самые наивные.

Действительно массовой угрозой трояны и их родственники стали зимой 2009-2010 года, когда буквально нельзя было зайти в Интернет и не «проинформироваться» или чего-нибудь не «выиграть». Переводить деньги мошенники предлагали революционным и относительно верифицированным для того времени методом – через SMS, отправленное на короткий номер. Наверняка вы помните тот бардак, когда практически все мобильные операторы сдавали в аренду короткие номера всем подряд, создавая благодатную почву для роста криминала. Говоря про экономику интернет-шаек, можно заметить один любопытный факт – аппетиты последних падали год от года. Причины этого явления очень просты и заключаются в росте поголовья, простите, количества пользователей интернета. Вымогатели, похоже, решили брать меньше, но чаще, чем реже, но больше. Сумма откупных варьировалась от 20 до 300 рублей. Более того, самые первые версии трояна самоликвидировались с устройства, если пользователь был неактивен несколько дней. Из-за опаски преступников быть пойманными, конечно же. В современных версиях трояна механизма самоликвидации нет, он пропал из-за появления безопасного для мошенников канала перевода средств в виде транзакций криптовалюты.

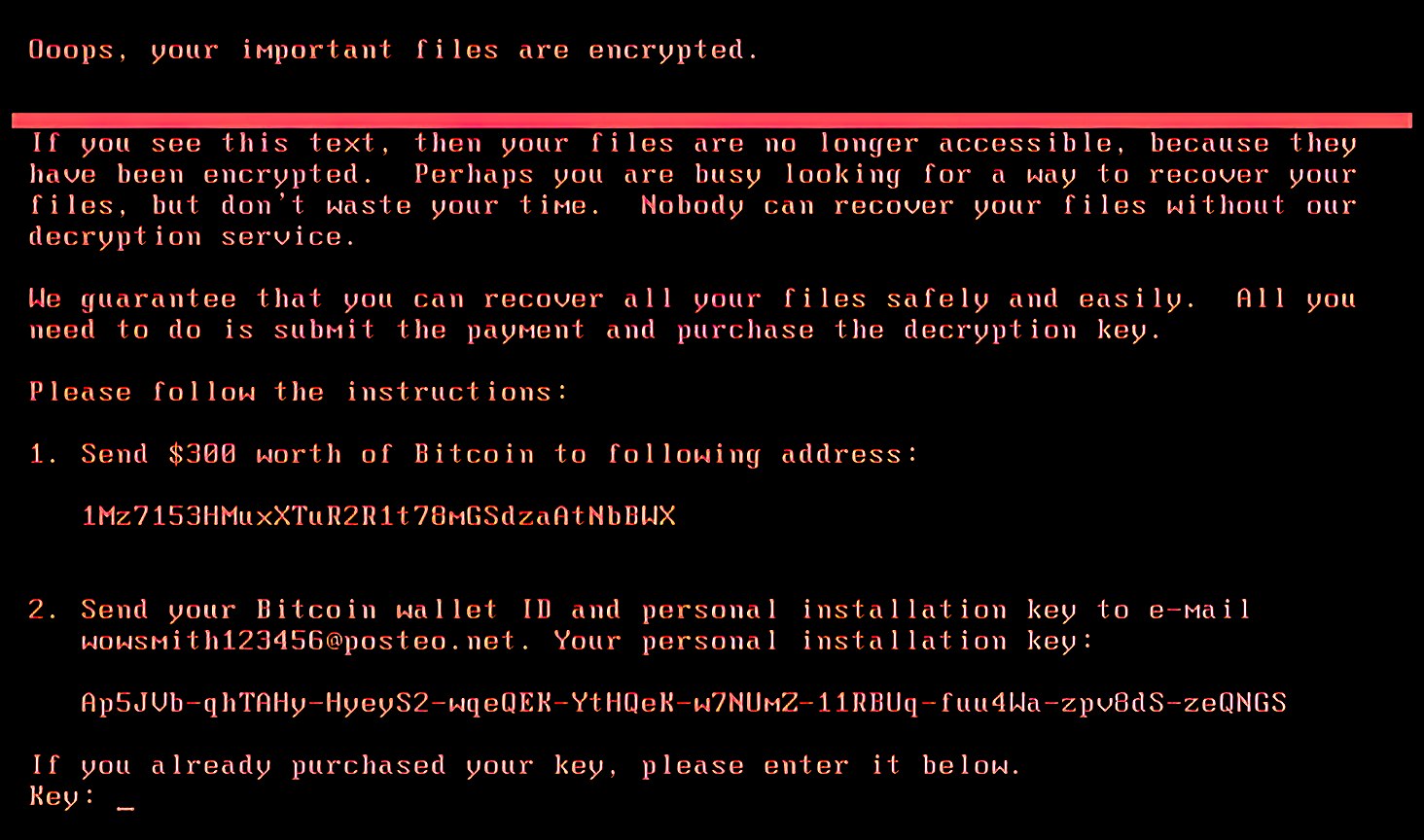

Ярким примером современного вредоносного ПО является небезызвестный троян Petya, в распространении которого Госдеп США пытался обвинить РФ (всю). «Петя» предпочитает биткоины, что бесконечно усложняет его поимку. Другие действия трояна также невольно заслуживают уважения, «Петя» переписывал и шифровал данные MBR (загрузочный сектор), шифровал все файлы на устройстве. Последняя версия Petya от 2017 года (с названием NotPetya), делает то же самое, но жестче, даже после выкупа троян удаляет все файлы с компьютера. Так что лучше заранее приготовить загрузочную флешку с операционной системой и ПО для восстановления данных либо хранить важную информацию на внешнем HDD/SSD. Друзья, напишите в комментариях, что должно было произойти с человеком, чтобы он так возненавидел всех остальных? Может быть, его изнасиловали некрасивые женщины? Или у него наступила последняя стадия маниакально-депрессивного психоза?

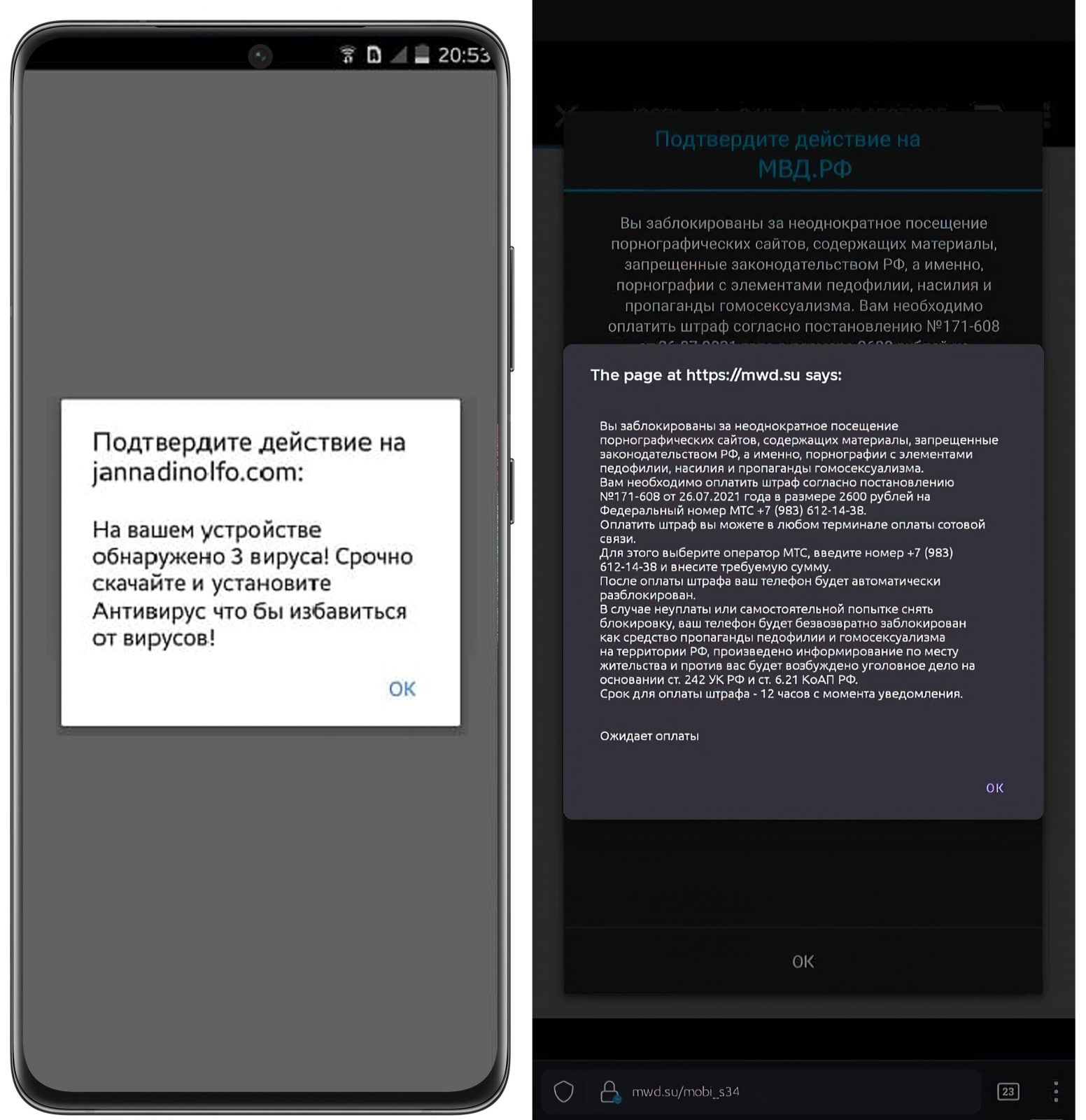

Деятельность вирусов-вымогателей на ПК и смартфонах принципиально различается только одним – в смартфоне есть сим-карта, с помощью которой вирус может пополнять чужие кошельки более быстро и эффективно, часто даже незаметно для владельца. Большинство мошеннических схем реализуются в два этапа, если исключить вариант с нажиманием на ссылки в теле ненадежного сайта. На первом этапе скачивается и запускается приложение (обычно это подделка под популярное приложение, например, игру), которое убеждает вас пройти по ссылке:

На втором этапе скачивается и запускается сам вирус. Изображение выше взято из отличного гайда российского подразделения Samsung, с которым рекомендую ознакомиться всем интересующимся.

Как бы то ни было, эпоха троянов подходит к своему завершению, благодаря совместным усилиям поисковых систем и авторов операционных систем, но на горизонте появилась новая угроза.

RaaS

До различного рода вымогателей наконец-то дошла одна простая мысль, которая заключается в несложном уравнении. С одной стороны этого уравнения стоит вымогатель (он же автор вредоносного кода), а с другой стороны – от 2 лет лишения свободы до пожизненного заключения за какие-нибудь жалкие украденные по сети 2 рубля (в зависимости от местной юрисдикции). У этого уравнения две «проблемы»: низкие доходы и риск для самого хакера быть пойманным. «Проблему» низких доходов криминалитет решил переходом от автоматической рассылки вирусов (в письмах и ПО) к атаке на конкретное физическое или юридическое лицо. «Проблема» безопасности авторов кода была решена абсолютно дичайшим способом, заставляющим вспомнить истории об альтернативном будущем человечества в стиле киберпанк. Программы-вымогатели стали предлагать в своего рода аренду всем желающим, а в исключительных случаях с потенциально большим барышом – только мошенникам с положительной историей в преступном мире и обязательной технической подготовкой. Вы не очитались, начиная с 2020 года новый тип преступной деятельности, который можно назвать «взлом по подписке» или «взлом за процент», приносит аффилированным лицам все больший доход.

Так, только в 2022 году ущерб от целевых атак на компании составил десятки миллионов долларов. В эту статистику не вошла прибыль от выплат отступных, которые производились частными лицами с действительно грязными наклонностями, наверное, эту сумму следует удвоить или утроить. Это действительно сложно вообразить, но в Даркнете появились сайты, играющие роль «центральных офисов», в которых может зарегистрироваться любой желающий стать хакером, потом открыть свой дочерний офис и перепродавать инструменты взлома (официальное название в базе данных Интерпола — «RaaS kits») дальше, заканчивая исполнителями. Вопрос безопасности «центрального офиса» обеспечивается хранением всей контактной информации «младшего офиса», включая персональные данные «директора» этого «младшего офиса». Если киберполицейский попробует размотать этот клубок, то натолкнется на полное нежелание делиться информацией младшего звена, которое предпочтет сесть в тюрьму на 10 лет, но не допустить получения полицией от «центрального офиса» всего досье на свои грешки и сесть уже на 20 лет, а то и пожизненно. Да, сейчас, чтобы стать членом мафии, не обязательно на камеру убивать невинного из ржавого револьвера, но сути это не меняет, круговая порука действует и здесь.

Мир в очередной раз изменился, и криминальным «хакером» может стать почти любой негодяй независимо от навыков и образования. Это пугает.

Заключение

Некоторые имена крупных RaaS-банд (они же «центральные офисы» с общим числом «сотрудников» от 100 человек и выше) уже известны, например, LockBit, BlackBasta и AvosLocker, но это не помогает их поймать и посадить. И, похоже, никто не понимает, как это можно сделать. В этой истории радует немногое – целью преступления вряд ли станет отдельно взятая среднестатистическая семья, а компании могут застраховаться, если они ведут честный бизнес.

Преступное сообщество в Интернете эволюционирует вслед за социальной эволюцией остального общества. Оголтелое вымогательство превращается в своего рода бизнес, получающий идеологию и виды отношений «смежников», принятые во внешнем мире. Дойдет ли когда-нибудь до того, что один мошенник будет давать другому на подпись «акт о проделанных работах» или расширенную гарантию? Право, доктору Мориарти было бы интересно жить в наше время, осталось только воспитать достаточное количество Грегов Лестрейдов. А до тех пор остается уповать на здравый смысл и программы-антивирусы, которые априори начинают бороться с новым вирусом только после того, как тот заразил количество устройств, достаточное для некоего «общественного резонанса».