Примечание редакции Mobile-review.com. Мы подбираем материалы в раздел «Мнение», чтобы показать то как воспринимают рынок, компании в других странах. Мнения в таких материалах зачастую не совпадает с взглядами нашей редакции, но дают понимание рынка, его медийной составляющей.

По материалам Google Online Security Blog

Фальшивые «соты», также известные как ложные базовые станции или стингреи (Stingrays), это радиоустройства, которые имитируют работу реальных базовых станций, чтобы заставить мобильные устройства к ним подключаться. Обычно они используются для атак на безопасность и конфиденциальность, в частности, слежки и перехвата сообщений. В последние годы операторы начали сообщать о новых типах злоупотреблений с использованием таких устройств в целях финансового мошенничества.

В частности, появляется все больше свидетельств использования уязвимостей в стандартах сотовой связи с применением ложных базовых станций для отправки фишинговых SMS-сообщений непосредственно на смартфоны. Этот метод отправки сообщений полностью обходит сеть оператора связи, тем самым минуя все сложные сетевые фильтры защиты от спама и мошенничества. Случаи этого нового типа мошенничества, который операторы связи называют SMS-бластер, были зарегистрированы во Вьетнаме, Франции, Норвегии, Таиланде и многих других странах.

Группа GSMA по борьбе с мошенничеством и безопасности (Fraud and Security Group, FASG) разработала информационный документ для членов GSMA, чтобы повысить осведомленность о мошенничестве с SMS-бластерами и предоставить инструкции и рекомендации по смягчению последствий для операторов связи, производителей устройств и других заинтересованных сторон. В информационном документе, доступном только для членов GSMA, приводятся некоторые рекомендации и функции, специфичные для Android, которые могут помочь эффективно защитить наших пользователей от этого нового типа мошенничества.

Что такое SMS-бластер?

Это термин, который глобальные операторы связи используют для обозначения ложных базовых станций и имитаторов сотовых станций, работающих незаконно с целью рассылки SMS. Наиболее распространенным вариантом использования этих устройств является смишинг (фишинг через SMS) на пользовательских устройствах. Мошенники обычно делают это, разъезжая с портативными устройствами, были даже сообщения о том, что они носят их в рюкзаках.

Метод прост и повторяет известные способы мошенничества с помощью подключения мобильных устройств к сети 2G, контролируемой злоумышленником. SMS-бластеры создают ложную сеть LTE или 5G, которая выполняет единственную функцию: переводит соединение пользователя на устаревший протокол 2G. Это же устройство также разворачивает фальшивую сеть 2G, которая заставляет все устройства подключиться к ней. На этом этапе злоумышленники пользуются хорошо известным отсутствием взаимной аутентификации в 2G и принудительно дешифруют соединения, что позволяет осуществлять т.н. атаку посредника («человек посередине») для внедрения SMS.

SMS-бластеры продаются в Интернете и не требуют глубоких технических знаний. Они просты в настройке и готовы к работе, а пользователи могут легко настроить их для имитации конкретного оператора связи или сети с помощью мобильного приложения. Пользователи также могут легко формировать и настраивать SMS-рассылки, а также их метаданные, включая, например, номер отправителя.

SMS-бластеры очень привлекательны для мошенников, поскольку обеспечивают высокую рентабельность инвестиций. Распространение фишинговых SMS-сообщений обычно приносит небольшую прибыль, поскольку крайне сложно заставить эти сообщения пройти не замеченными сложными антиспам-фильтрами. Очень небольшая часть сообщений в конечном итоге доходит до жертвы. Напротив, внедрение сообщений с помощью SMS-бластера полностью обходит сеть оператора связи и ее фильтры защиты от мошенничества и спама, гарантируя, что все сообщения дойдут до жертвы. Более того, с помощью ложной сети мошенник может контролировать все поля сообщения. Можно сделать, чтобы сообщение выглядело так, как будто оно пришло, например, от легального SMS-агрегатора банка. В ходе недавней атаки, затронувшей сотни тысяч устройств, сообщения были замаскированы под уведомления о медицинской страховке.

Хотя в последнее время операторы связи обнаруживают злоупотребления, связанные с финансовым мошенничеством, существуют прецеденты использования ложных базовых станций сотовой связи для распространения вредоносного ПО, например, внедрения фишинговых сообщений с URL-адресом для загрузки. Важно отметить, что пользователи по-прежнему уязвимы для этого типа мошенничества, пока мобильные устройства поддерживают 2G, независимо от статуса 2G у их местного оператора связи.

Android защищает пользователей от фишинга и мошенничества

Существует ряд функций безопасности только для Android, которые могут значительно смягчить, а в некоторых случаях полностью заблокировать последствия этого типа мошенничества.

В Android 12 появилась возможность отключения 2G на уровне модема — функция, впервые реализованная в устройствах Pixel. Эта опция, если она используется, полностью нивелирует риск, связанный с SMS-бластерами. Эта функция доступна начиная с Android 12 и требует, чтобы устройства поддерживали Radio HAL 1.6+.

В Android также есть возможность отключить нулевые шифры в качестве основной защиты, поскольку для ложной базовой станции 2G строго необходимо настроить нулевой шифр (например, A5/0) для внедрения SMS. Для использования этой функции безопасности, появившейся в Android 14, требуется поддержка устройством Radio HAL 2.0 или выше.

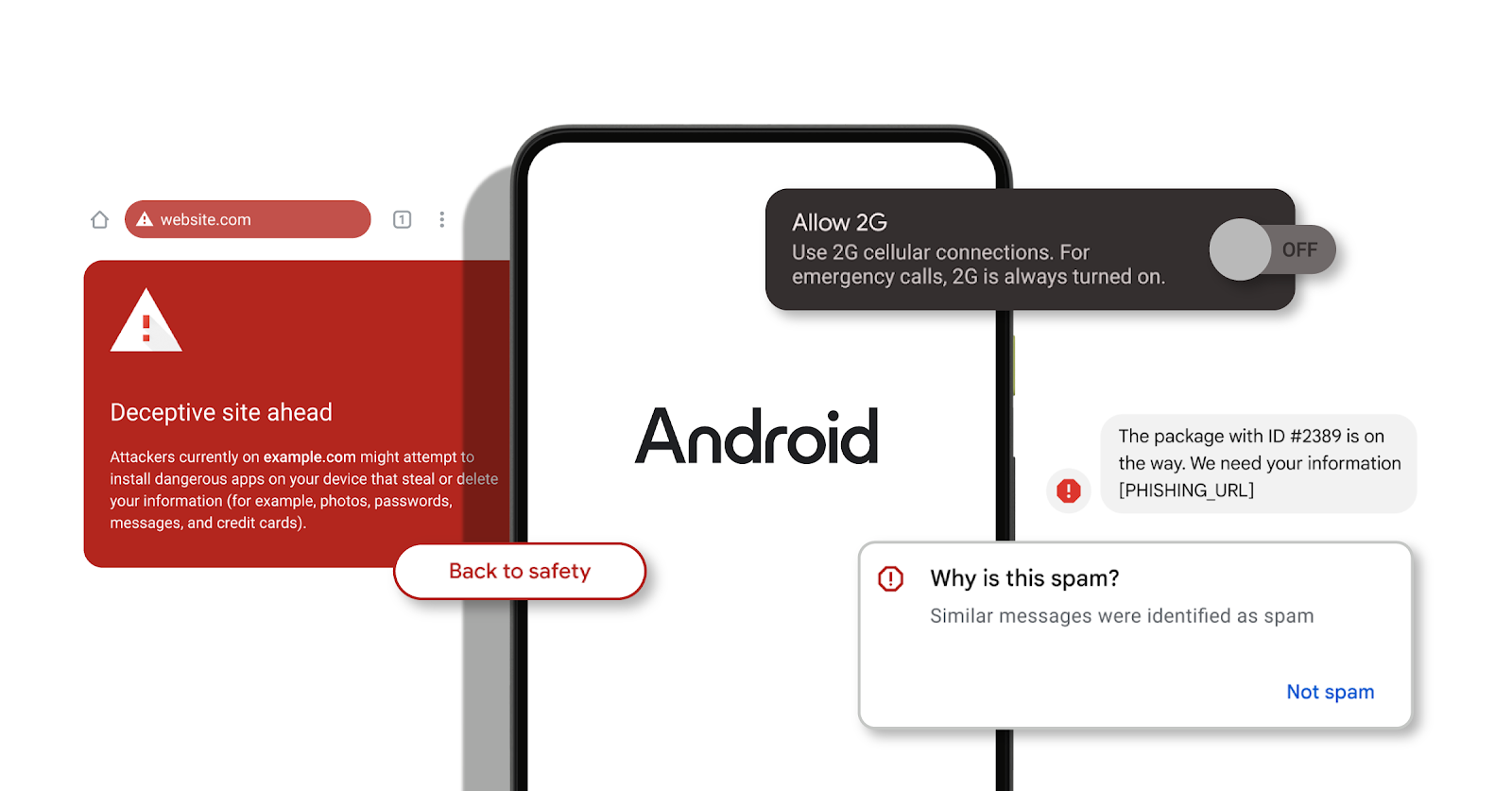

Android также обеспечивает эффективную защиту, специально предназначенную для борьбы с SMS-спамом и фишингом, независимо от того, является ли каналом доставки SMS-бластер. Android имеет встроенную защиту от спама, которая помогает идентифицировать и блокировать спам-SMS. Дополнительная защита обеспечивается с помощью Verified SMS — функции, которая помогает пользователям идентифицировать не нарушающие закон SMS-сообщения от предприятий. Проверенные SMS-сообщения помечаются синей галочкой, это означает, что сообщение проверено Google.

Мы выступаем за использование нескольких важных функций безопасности Google, доступных на Android, а именно Safe Browsing и Google Play Protect. В качестве дополнительного уровня защиты встроенная в устройства Android функция безопасного просмотра Safe Browsing защищает 5 миллиардов устройств по всему миру и помогает предупреждать пользователей о потенциально опасных сайтах, загрузках и расширениях, которые могут быть фишинговыми или вредоносными.

Допустим, пользователь решает загрузить приложение из магазина Play, но оно содержит вредоносный код. Пользователи защищены Google Play Protect — функцией безопасности, которая сканирует приложения на наличие вредоносных программ и других угроз. Она также предупреждает пользователей о потенциально вредоносных приложениях перед их установкой.

Android стремится к обеспечению безопасности и конфиденциальности

Android стремится предоставить пользователям безопасный и надежный опыт с мобильными устройствами. Мы постоянно работаем над улучшением наших функций безопасности и защитой пользователей от фишинга, мошенничества и других угроз.

Работа с глобальными операторами связи и другими производителями через GSMA для поддержки экосистемы в деле разработки и внедрения дополнительных функций сотовой безопасности и конфиденциальности является приоритетной областью для Android. Мы надеемся на сотрудничество с партнерами по экосистеме для дальнейшего повышения планки безопасности в этой сфере, чтобы защитить мобильных пользователей от таких угроз, как SMS-бластеры.