|

Новые модели:

Huawei Mate 30 Pro

Huawei Mate 30

iPhone 11

iPhone 11 Pro

iPhone 11 Pro Max

Samsung Galaxy Note10+

Samsung Galaxy Note10

Honor 8S

BQ 2818 ART XL+

BQ 1846 One Power

Xiaomi Mi A3

Huawei P smart Z

Huawei Y5 (2019)

Huawei P30 lite

Samsung Galaxy A80 (2019)

Новые обзоры:

Samsung Galaxy S10 Lite

Samsung A51

Panasonic TOUGHBOOK P-01K

HTC Wildfire E1 и E1 Plus

Redmi Note 8T

Vivo V17

Samsung A20s 2019

Oppo A9 2020

BQ Magic S

Philips S397

|

Клонирование SIM-картМожно держать пари, что практически любой обладатель мобильного телефона хотя бы раз в своей жизни слышал истории о клонировании SIM-карт. Достаточно широко распространены заблуждения о том, что преступным элементам ничего не стоит создать клон SIM-карты и разговаривать за Ваш счет, а правоохранительные органы используют клоны SIM-карт для прослушивания разговоров. Как и в любых других добротных заблуждениях, в этих есть небольшая толика правды. Да, клон SIM-карты действительно можно создать, но лишь при определенных условиях. Однако:

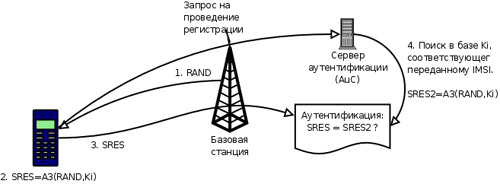

Остаток статьи посвящен подробному рассказу о том, почему дела обстоят именно так. Прежде чем рассказывать о клонировании, необходимо сначала вкратце осветить роль SIM-карты в процессах, происходящих в GSM-сети. Как известно, SIM-карта — это уникальный идентификатор абонента, его «мобильный паспорт». Уникальность обычного паспорта удостоверяет его серийный номер, подлинность — водяные знаки и прочие типографские уловки. Можно ли провести параллели с SIM-картой? Да, вполне. У каждой SIM-карты есть уникальный номер, называемый IMSI (International Mobile Subscriber Identity), содержащий, в частности, сведения о стране и операторе, сетью которого обслуживается абонент. Именно этот номер является основным идентификатором абонента, с которым операторы мобильной связи ассоциируют всю прочую информацию — номер телефона, адресные данные абонента, баланс денег на его счету и т.п.  Подлинность SIM-карты проверяется с помощью специального «ключа», называемого «Ki». Данный ключ, представляющий собой многозначное число, хранится в двух местах — в самой SIM-карте и в базе данных. В ходе регистрации абонента в сети:

Очевидно, что клон SIM-карты должен пройти подобную процедуру так, чтобы сервер аутентификации не мог отличить клон от оригинала. Из описания процедуры следует, что для этого у клона должен быть тот же самый уникальный номер IMSI, и в ней должен храниться тот же самый секретный ключ Ki. Еще немного и мы перейдем к обсуждению собственно клонирования, а пока зададимся вопросом, зачем же все-таки кому-то может понадобиться клон SIM-карты. Популярных причин две. Во-первых, это объединение нескольких SIM-карт в одну, так называемый мульти-SIM. При каждом включении телефона или наборе специальной комбинации символов на клавиатуре мульти-SIM выбирает из своей памяти следующую пару (IMSI, Ki) и начинает, таким образом, изображать из себя другую SIM-карту. Имеющиеся на рынке решения позволяют размещать на одном мульти-SIM-е данные с 16 обычных SIM-карт. Во-вторых, преступные элементы могут сделать дубликаты вашей SIM-карты с тем, чтобы разговаривать за ваш счет. Правда, у них будут проблемы с получением входящих звонков, поэтому подобные дубликаты используются, как правило, только для исходящих звонков в течение непродолжительного времени. Возможно, вы встречали в своем городе молодых людей со связкой телефонов на поясе и табличкой «1 минута на любой номер мира» — это и есть потенциальные потребители подобных клонов. Как уже говорилось выше, клон SIM-карты должен иметь те же самые IMSI и Ki, что и оригинал. Значение IMSI узнать проще простого, зачастую он (или другой схожий с ним номер, ICCID) просто написан на самой SIM-карте. В крайнем случае IMSI считывается с SIM-карты устройством для чтения смарт-карт. А вот с Ki дела обстоят не так просто. Он хранится в двух местах — в памяти SIM-карты и в памяти сервера аутентификации мобильного оператора (вопреки еще одному распространенному заблуждению значение Ki никогда и ни при каких условиях не передается «в эфире»). Соответственно, злоумышленники могут выбирать, откуда им проще будет его заполучить. Найти коррумпированного человека в мобильном операторе выгоднее — можно сразу получить информацию о целой серии SIM-карт. С другой стороны, доступ к подобной информации обычно строго регламентирован и ограничен, и в случае обнаружения массовой утечки «чужой среди своих» будет вычислен очень быстро. Кроме того, сервер аутентификации зачастую просто не имеет средств считывания Ki из своей памяти в целях безопасности. Тогда злоумышленникам остается только вариант с похищением нужных данных сразу после получения партии SIM-карт от поставщика-производителя. Но на этом этапе количество людей, имеющих нужные доступы, исчисляется единицами, что, естественно, сразу усложняет все дело. Не проще ли будет считать Ki из памяти SIM-карты? Нет. Во-первых, нужно иметь физический доступ к самой карте и знать ее PIN-код, то есть нужно иметь возможность вынуть ее из телефона жертвы и вставить в считывающее устройство. Во-вторых, SIM-карта не предоставляет интерфейса для чтения Ki. Если злоумышленник обладает какими-то сведениями об используемом этим оператором алгоритме A3, то он может пытаться вычислить Ki, наблюдая за результатами преобразования RAND в SRES. Можно вставить SIM-карту в считывающее устройство и при помощи компьютерной программы многократно последовательно вызывать алгоритм шифрования, передавая ему собственноручно формируемый RAND. Именно таким образом были получены первые клоны SIM-карт. Сведения о версии алгоритма A3, называемой COMP128, просочились в сеть, и специалисты-криптографы обнаружили в ней уязвимость, позволяющую подобрать Ki за сравнительно небольшое количество попыток. В то время (девяностые годы прошлого века) алгоритм COMP128 применялся повсеместно, но после обнаружения уязвимости большинство операторов заменило его чем-то более устойчивым. Понятно, что, не имея никаких сведений о том, что именно за алгоритм используется оператором в качестве A3, достаточно бесперспективно пытаться подобрать Ki полным перебором. Впрочем, в ряде сетей COMP128 до сих пор применяется, и SIM-карты таких операторов до сих пор сравнительно легко клонируются. Почему «сравнительно»? Потому что на пути создателя клона есть еще одно препятствие — количество попыток для подбора Ki ограничено. В SIM-карту встроен счетчик количества вызовов A3, и по превышении определенного порога (50-100 тыс. раз) SIM-карта просто выводит себя из строя и перестает работать вообще. В обычных условиях, когда A3 вызывается при каждой регистрации SIM-карты в сети, подобные ограничения никак не мешают абоненту — он потеряет или поломает карту до того, как счетчик переполнится. А вот получение Ki перебором за такое количество попыток может и не произойти. Естественно, что все перечисленные ограничения портят жизнь не только злоумышленникам, но и пользователям, которые хотят сделать копию своей SIM-карты в легитимных целях. Операторы, как правило, не делятся информацией о Ki даже с пользователями SIM-карты, ведь по условиям контракта абонент зачастую не владеет SIM-картой, а берет ее во временное пользование у оператора на диктуемых им условиях. Допустим, клон SIM-карты все же был создан злоумышленниками. Значит ли это, что теперь они могут сделать себе «бесплатный телефон» и пользоваться им в свое удовольствие? Да, но с несколькими оговорками. Во-первых, владелец SIM-карты может заметить, что деньги на счету убывают быстрее, чем он ожидает, и заказать детальную распечатку, в которой сразу обнаружатся странные лишние звонки. Соответственно, злоумышленники стремятся как можно скорее выговорить весь доступный баланс и избавиться от клона. Стоит заметить, что известны случаи, когда легитимный пользователь в такой ситуации заявлял протест, и расходы за разговоры, выполненные с использованием «его» SIM-карты, но «не его» модели телефона, ему возмещались. Во-вторых, если в данный момент активны (зарегистрированы в сети) обе SIM-карты — и оригинал, и клон — то входящие звонки будут приходить на тот телефон, который последним совершил исходящий звонок или регистрацию в сети. Соответственно, легитимный пользователь может заметить, что ему приходят не все ожидаемые звонки. А злоумышленникам в целях конспирации вообще противопоказано снимать трубку. В-третьих, оператор может в рамках своей системы контроля за мошенничеством вычислять SIM-карты, которые регистрируются в сети в нескольких географически разнесенных местах в течение ограниченного времени. Если обнаружится, что абонент зарегистрировался в пункте A, а через 5 минут совершил исходящий звонок в пункте Б, отстоящем от А на 1000 км, то это вызовет подозрение и приведет к замене SIM-карты легитимного абонента и блокировке клона. ВыводыКлонирование SIM-карт — это реально и теоретически возможно. Но, в общем и целом, если ваш оператор не застрял в своем развитии на уровне 90-х годов двадцатого века, а его сотрудники лояльны и неподкупны, то вам нечего бояться появления клонов своей SIM-карты. Литература

Дмитрий Астапов (www.pro-gsm.info) Есть, что добавить?! Пишите... eldar@mobile-review.com |

Новости: 13.05.2021 MediaTek представила предфлагманский чипсет Dimensity 900 5G 13.05.2021 Cайты, имеющие 500 тысяч пользователей из России, должны будут открыть местные филиалы 13.05.2021 Amazon представила обновления своих умных дисплеев Echo Show 8 и Echo Show 5 13.05.2021 МТС ввел удобный тариф без абонентской платы - «МТС Нон-стоп» 13.05.2021 Zenfone 8 Flip – вариант Galaxy A80 от ASUS 13.05.2021 Поставки мониторов в этом году достигнут 150 млн 13.05.2021 Состоялся анонс модной версии «умных» часов Samsung Galaxy Watch3 TOUS 13.05.2021 Tele2 выходит на Яндекс.Маркет 13.05.2021 OPPO представила чехол для смартфона, позволяющий управлять устройствами умного дома 13.05.2021 TWS-наушники с активным шумоподавлением Xiaomi FlipBuds Pro 13.05.2021 В России до конца следующего года появится госстандарт для искусственного интеллекта 13.05.2021 ASUS Zenfone 8 – компактный флагман на Snapdragon 888 12.05.2021 Компания Genesis представила внешность своего первого универсала G70 Shooting Brake 12.05.2021 В России разработан высокоточный гироскоп для беспилотников 12.05.2021 В Россию привезли новую версию смарт-часов HUAWEI WATCH FIT, Elegant Edition 12.05.2021 Раскрыты ключевые особенности смартфона POCO M3 Pro 5G 12.05.2021 Honor 50: стали известны дизайн и другие подробности о смартфоне 12.05.2021 Чипсет Exynos 2200 от Samsung будет устанавливаться и в смартфоны, и в ноутбуки 12.05.2021 МТС начала подключать многоквартирные дома к интернету вещей 12.05.2021 iPhone 13 будет толще и получит более крупные камеры по сравнению с iPhone 12 12.05.2021 Xiaomi договорилась с властями США об исключении из чёрного списка 12.05.2021 Xiaomi выпустила обновлённую версию умного пульта Agara Cube T1 Pro 12.05.2021 Игровые ноутбуки с NVIDIA GeForce RTX 3050 Ti уже в России! 12.05.2021 Индийский завод Foxconn сократил производство в два раза 12.05.2021 Lenovo отказалась от очного участия в предстоящем в июне Mobile World Congress Подписка |