|

Новые модели:

Huawei Mate 30 Pro

Huawei Mate 30

iPhone 11

iPhone 11 Pro

iPhone 11 Pro Max

Samsung Galaxy Note10+

Samsung Galaxy Note10

Honor 8S

BQ 2818 ART XL+

BQ 1846 One Power

Xiaomi Mi A3

Huawei P smart Z

Huawei Y5 (2019)

Huawei P30 lite

Samsung Galaxy A80 (2019)

Новые обзоры:

Samsung Galaxy S10 Lite

Samsung A51

Panasonic TOUGHBOOK P-01K

HTC Wildfire E1 и E1 Plus

Redmi Note 8T

Vivo V17

Samsung A20s 2019

Oppo A9 2020

BQ Magic S

Philips S397

|

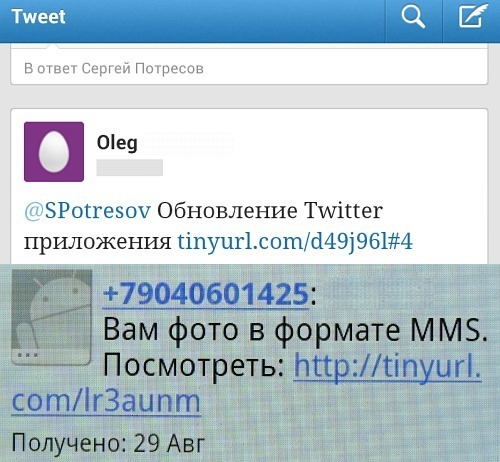

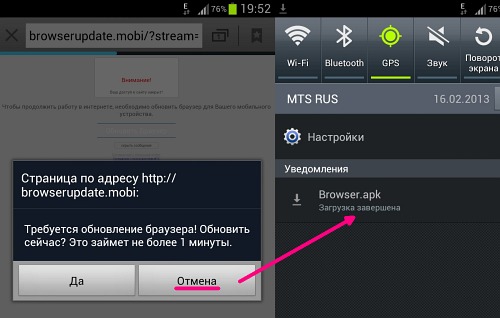

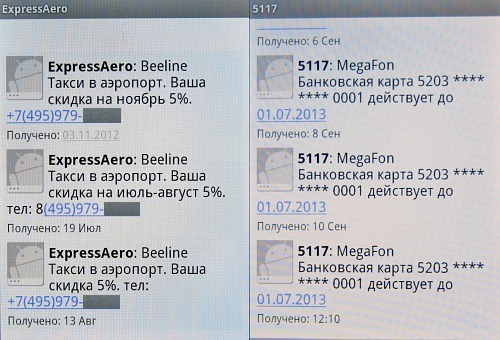

Спам, контент и воровствоО новых, многообещающих «технологиях» и перспективных направлениях в этой области. Уже хорошо нам знакомые методы и приёмы также постепенно мутируют в русле ужесточения требований со стороны операторов. И даже пытаются быть на шаг впереди, заранее готовясь к пока еще не выставленным «оборонительным рубежам». Нам с вами тоже необходимо учитывать как старые «приёмчики» мошенников, так и сравнительно свежие методы. Буду только рад, если многие не найдут в этом тексте ничего для себя нового. К сожалению, попадающихся в ловушки наверняка больше, причем эти ловушки становятся всё изощреннее и технологически «продвинутее». Android – главная цель атак?Предсказания двухлетней давности сбываются, и Android-смартфоны уверенно лидируют в печальном списке жертв вирусописателей. Повторяется давняя история с компьютерной операционкой MS Windows, пользователи которой несравнимо больше страдают от всякого трояно-вирусного непотребства. Традиционный аргумент о «магии больших чисел» (проценте пользователей) не совсем работает применительно к смартфонам: аппаратов на Android на руках больше, но не настолько больше. Те же iPhone довольно популярны, но зловредов для них на порядок меньше. Не будем устраивать «священные войны» на тему сравнительной уязвимости операционных систем, просто примем к сведению факт: смартфон уязвим и быстро становится привлекательной мишенью. Опасность еще и в том, что слишком много пользователей не воспринимают свои девайсы всерьёз: смартфон — это же просто телефон с дополнительными возможностями, о чём беспокоиться? В то время как современный смартфон, скорее, «просто компьютер» с дополнительной возможностью звонить. Поэтому говорить о специфических «телефонных вирусах» уже не приходится, совсем скоро будем огребать всякой вирусно-троянской дряни по полной программе. Тем более, что для мошенников в смартфоне есть дополнительный плюс в виде SIM-карты с деньгами на балансе, а утянуть эти деньги через контент совсем несложно. ТенденцииСудя по результатам «препарирования» современных компьютерных троянов, акценты вирусописателей начинают смещаться в финансово-банковскую сторону. DDoS-атаки своей популярности не утратили, скорее, наоборот: стали почти официальным, рутинным инструментом конкурентной борьбы. Но цены на эти услуги падают, мощности атак и эффективность защиты растут пропорционально, заработки владельцев ботнетов уменьшаются. Похоже, что добывать деньги напрямую с банковского счёта владельца зараженного компьютера оказалось рациональнее. Читал устрашающие прогнозы об участии сотен тысяч смартфонов в будущих DDoS-атаках, но сомневаюсь в правдоподобности таких сценариев. А вот банковские и контентные трояны для смартфонов будут продолжать совершенствоваться и распространяться, в том числе через мобильные ботнеты. Основным препятствием для неконтролируемого распространения Android-троянов пока является необходимость установки приложения не из Google Play, без ведома пользователя это сделать невозможно. Но уж если троян поселился в смартфоне, то избавиться от него бывает непросто, а финансовые последствия печальны. Поэтому лучше подумать о профилактике, а не заниматься потом лечением, как бы банально этот совет ни выглядел. Obad, Opfake и Hesperbot«Сладкая парочка» Obad и Opfake — пример «кооперации» мошенников. По данным «Лаборатории Касперского», это чуть ли не первый зарегистрированный ими случай, когда зараженные трояном смартфоны рассылали в SMS-сообщениях ссылки на другого трояна. Так сказать, сдали в аренду ресурсы ботнета. Подробное описание этого феномена можно почитать здесь. Что касается самого трояна Obad.a, то это пакость редкостная, которую пользователь сам вряд ли обнаружит и не сможет удалить. Цитата из описания: «...Также злоумышленниками была найдена ошибка в OCAndroid, связанная с обработкой AndroidManifest.xml. Этот файл встречается в каждом Android-приложении и используется для описания структуры приложения, определения параметров его запуска и т.д. Вирусописатели модифицировали AndroidManifest.xml таким образом, что тот не соответствовал заданному Google стандарту, но при этом, благодаря найденной уязвимости, правильно обрабатывался на смартфоне. В результате динамический анализ троянца крайне затруднен. Создатели Backdoor.AndroidOS.Obad.a использовали еще одну неизвестную ранее ошибку в ОС Android, которая позволяет вредоносному приложению пользоваться расширенными правами DeviceAdministrator, но при этом отсутствовать в списке приложений, обладающих такими правами. В результате удалить со смартфона вредоносную программу, получившую расширенные права, невозможно. Наконец, Backdoor.AndroidOS.Obad.a не имеет интерфейса и работает в фоновом режиме». По сути, зараженный смартфон живет своей жизнью, о которой хозяин догадывается только по исчезновению денег со счета. Троян запрашивает баланс и при появлении денег рассылает SMS на платные номера, список которых получает с управляющего сервера. SMS-сообщения о списании денег и подключении подписок перехватываются и уничтожаются, по команде с сервера троян рассылает по всем номерам из адресбука ссылки на «себя любимого» и т. п. Талантливая и многофункциональная зверушка, такое лучше на смартфон не ловить. По утверждениям экспертов, ошибка в ОС Android уже исправлена в версиях 4.3.х, но для подавляющего большинства нынешних пользователей это не утешение.

Распространяются этот и другие трояны четырьмя основными способами:

Hesperbot – пример иного рода. Здесь смартфон пытаются использовать в связке с инфицированным компьютером для получения доступа к банковским операциям, защищенным SMS-верификацией с одноразовыми паролями. Подробный разбор этого трояна можно почитать в блоге компании ESET на Хабрахабр, несколько цитат: «...Новая троянская программа получила название Win32/Spy.Hesperbot и представляет из себя мощный инструмент для кражи данных онлайн-банкинга. Hesperbot имеет следующие возможности:

Целью злоумышленников является получение учетных данных, которые пользователи используют для входа в свой аккаунт системы онлайн-банкинга. Кроме этого, вредоносный код убеждает пользователя установить свой мобильный компонент на телефон под управлением Symbian, Blackberry или Android. Hesperbot не является первым подобным вредоносным ПО, которое использует мобильные компоненты (ZitMo или SpitMo) для обхода системы подтверждения аутентификации на основе SMS-сообщений (Mobile Transaction Authentication Number). Подобная система подтверждения банковской транзакции широко используется во многих странах Европы и в России. Hesperbot осуществляет внедрение специальных JS-скриптов в веб-страницы, через которые пользователю предлагается установить приложение для мобильного телефона. Скомпрометированному пользователю предлагается специальный список моделей телефонов и после ввода номера телефона, пользователю передается ссылка на скачивание вредоносного мобильного приложения. Приложение существует в вариантах для Symbian, Android и Blackberry. Это вредоносное мобильное приложение регистрирует специальный сервис, который ожидает входящих SMS-сообщений и передает их на номер злоумышленника. Таким образом, злоумышленник получит настоящий код для проведения транзакции...». Это еще и к вопросу о том, можно ли считать SMS-верификацию с одноразовыми паролями гарантированной защитой. К сожалению, абсолютно надежной защиты не существует в принципе.

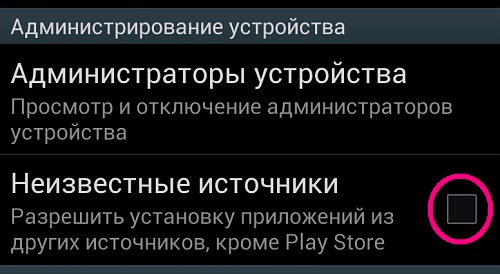

Не собираюсь никого запугивать или рекламировать антивирусы, просто еще раз напоминаю о разумной осторожности. И, конечно, категорически не рекомендуется разрешать смартфону установку приложений из посторонних источников. А если вдруг до зарезу понадобилось, то после установки не забывайте сразу же убирать опасную «галочку». О спаме

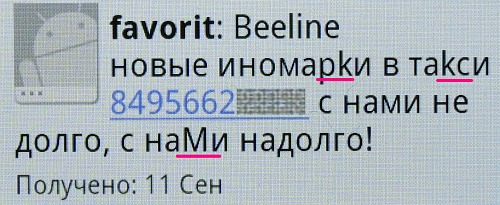

Непрошеная SMS-реклама разнообразных такси уже изрядно надоела, скорее бы вносили изменения в законодательство на эту тему. Бывает и «технический» спам: вот, в Ситибанке что-то переклинило в системе информирования, и меня третий месяц предупреждают об истечении срока действия давно перевыпущенной кредитки. Отношусь к этому философски, хотя многих такой спам бесит и понять людей можно, SMS по своей сути служат для передачи срочной и/или важной информации.

А вот интересный экземплярчик спам-рекламы очередного такси. Насколько я понимаю, системы блокировки спама через шлюзы и из других сетей еще не включены, а рассыльщики уже начали экспериментировать с подстановкой отдельных латинских букв для маскировки спама. По мнению специалистов, современные системы фильтрации SMS-спама обмануть почти невозможно, посмотрим. В некоторых случаях можно попытаться просто отключить SMS как услугу, подумываю это сделать на мамином телефоне. SMS она не отправляет и спам не читает, но память простого аппарата быстро забивается входящим мусором и красный восклицательный знак на дисплее её раздражает.

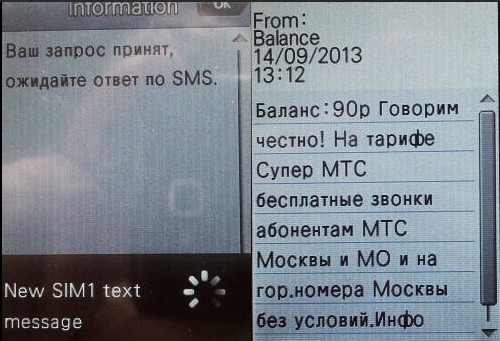

Вопрос был в том, как организовать проверку баланса. В тех случаях, когда рекламный текст в USSD не помещается, МТС в ответ на USSD-запрос присылает баланс в SMS-сообщении. Но мне тут дружно подсказали, что есть хитрая команда #100# вместо *100#, в ответ на такой запрос приходит обычный USSD-ответ без рекламы. Действительно работает, рекомендую.

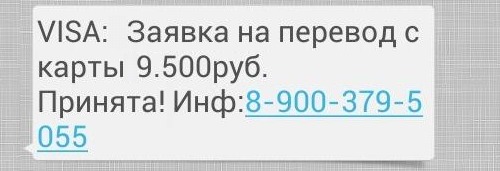

Номер с необычным DEF «900» относится к номерной емкости сотового оператора «Екатеринбург 2000» в Курганской области, но визуально номер похож на бесплатный 8-800, которыми часто пользуются банки для своих контактных центров. Во всяком случае, первая моя мысль была «надо же, мошенники уже бесплатные номера начали арендовать!». О подписках

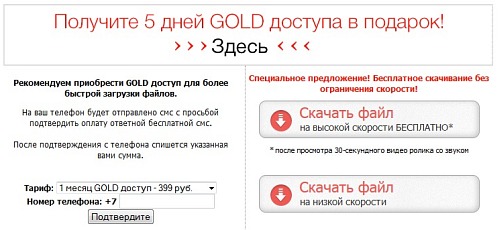

«Старые добрые» контентные подписки никуда не делись, хотя в интернете попадаются на глаза значительно реже, чем год-два назад, это факт. Но и уворачиваться от них стало сложнее. Недавно в приступе ностальгии искал простенькую игру начала этого века, минут 20 зря тыкался по разным ссылкам. Куда ни сунься, везде платный Gold Account, VIP-статус или что-нибудь еще.

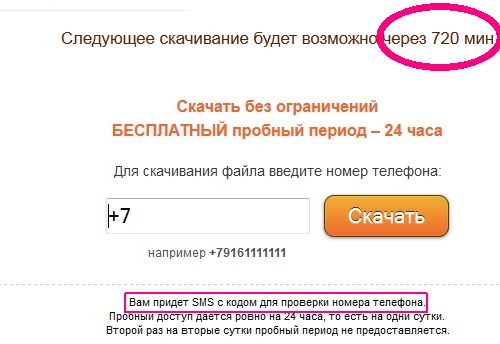

Нет, вариант бесплатного скачивания тоже декларируется и присутствует, вот только воспользоваться им вы не сможете по определению.

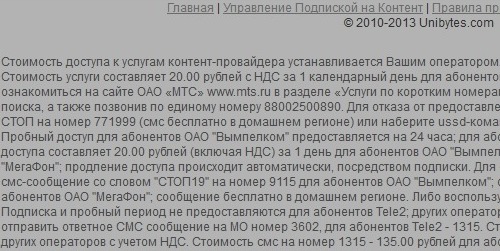

После нажатия на «Скачать бесплатно» вы получаете печальное сообщение о том, что попытка не удалась, а следующая будет возможна только через 12 часов. Альтернатива — ввести номер телефона, который «проверят» и предоставят бесплатный доступ на сутки. «Проверка» заключается в подключении подписки за 600 руб./месяц (20 руб./день), кто бы сомневался.

И всё это непотребство прописано в «Условиях», до которых при некотором желании можно даже докопаться на сайте. То есть сервис, судя по всему, позиционирует себя легальным партнером не менее легального контент-провайдера. Кстати, предложенный мне файл, судя по размеру, был в лучшем случае упакованным случайным мусором, а в худшем мог оказаться и трояном. С трудом, но нашел нужный файл с четвертой или пятой попытки, пройдя еще через одно липовое «файлохранилище», потребовавшее подтвердить номер телефона, и пару раз отказавшись скачать нечто загадочное типа MediaGet_id3048896ibs2s.exe или «архив» неправильного размера, но с правильным названием. Неудивительно, что так много людей жалуются на неизвестно откуда взявшиеся подписки и прочий «ценный контент». Сергей Потресов ([email protected]) Поделиться: Мы в социальных сетях: |

Новости: 13.05.2021 MediaTek представила предфлагманский чипсет Dimensity 900 5G 13.05.2021 Cайты, имеющие 500 тысяч пользователей из России, должны будут открыть местные филиалы 13.05.2021 Amazon представила обновления своих умных дисплеев Echo Show 8 и Echo Show 5 13.05.2021 МТС ввел удобный тариф без абонентской платы - «МТС Нон-стоп» 13.05.2021 Zenfone 8 Flip – вариант Galaxy A80 от ASUS 13.05.2021 Поставки мониторов в этом году достигнут 150 млн 13.05.2021 Состоялся анонс модной версии «умных» часов Samsung Galaxy Watch3 TOUS 13.05.2021 Tele2 выходит на Яндекс.Маркет 13.05.2021 OPPO представила чехол для смартфона, позволяющий управлять устройствами умного дома 13.05.2021 TWS-наушники с активным шумоподавлением Xiaomi FlipBuds Pro 13.05.2021 В России до конца следующего года появится госстандарт для искусственного интеллекта 13.05.2021 ASUS Zenfone 8 – компактный флагман на Snapdragon 888 12.05.2021 Компания Genesis представила внешность своего первого универсала G70 Shooting Brake 12.05.2021 В России разработан высокоточный гироскоп для беспилотников 12.05.2021 В Россию привезли новую версию смарт-часов HUAWEI WATCH FIT, Elegant Edition 12.05.2021 Раскрыты ключевые особенности смартфона POCO M3 Pro 5G 12.05.2021 Honor 50: стали известны дизайн и другие подробности о смартфоне 12.05.2021 Чипсет Exynos 2200 от Samsung будет устанавливаться и в смартфоны, и в ноутбуки 12.05.2021 МТС начала подключать многоквартирные дома к интернету вещей 12.05.2021 iPhone 13 будет толще и получит более крупные камеры по сравнению с iPhone 12 12.05.2021 Xiaomi договорилась с властями США об исключении из чёрного списка 12.05.2021 Xiaomi выпустила обновлённую версию умного пульта Agara Cube T1 Pro 12.05.2021 Игровые ноутбуки с NVIDIA GeForce RTX 3050 Ti уже в России! 12.05.2021 Индийский завод Foxconn сократил производство в два раза 12.05.2021 Lenovo отказалась от очного участия в предстоящем в июне Mobile World Congress Подписка |