|

Новые модели:

Huawei Mate 30 Pro

Huawei Mate 30

iPhone 11

iPhone 11 Pro

iPhone 11 Pro Max

Samsung Galaxy Note10+

Samsung Galaxy Note10

Honor 8S

BQ 2818 ART XL+

BQ 1846 One Power

Xiaomi Mi A3

Huawei P smart Z

Huawei Y5 (2019)

Huawei P30 lite

Samsung Galaxy A80 (2019)

Новые обзоры:

Samsung Galaxy S10 Lite

Samsung A51

Panasonic TOUGHBOOK P-01K

HTC Wildfire E1 и E1 Plus

Redmi Note 8T

Vivo V17

Samsung A20s 2019

Oppo A9 2020

BQ Magic S

Philips S397

|

Опасная мобильностьТема мобильных вирусов не относится к захватывающе-увлекательным. Однако писать об этом приходится и читать настоятельно рекомендуется. Если, конечно, вы не собираетесь подкармливать «чужого дядю» с баланса своего лицевого счета. Всего пару лет назад само понятие «мобильные вирусы» почти никем всерьез не воспринималось. Да, существовали отдельные поделки, которые условно можно было считать вирусами, но распространенность их была ничтожна, и выглядело все это как сравнительно безобидные изыски развлекающихся программистов. Даже бытовало мнение, что мобильные угрозы придумали разработчики антивирусных решений для продвижения своей продукции. Первым опытам в области написания «мобильных зловредов» недоставало главного драйвера: финансовой заинтересованности разработчиков. Сейчас вся эта мобильная нечисть прекрасно научилась «зарабатывать» деньги для своих создателей через все тот же мобильный контент. Который уже давно стал основным средством и промежуточным звеном большинства криминальных операций в «мобильном пространстве». От мобильного мошенничества страдают не только пользователи. Техническое несовершенство биллинговых систем позволяет мошенникам «выдаивать» по несколько тысяч рублей с каждой приобретаемой специально для этого SIM-карты. Половина этих денег оказывается прямым убытком оператора, до 30% - «бонусом» мошенников. Хотя фродовые потери пользователей несоизмеримо выше. Можно возмущаться почти бездеятельностью операторов и контент-провайдеров, но дело это бессмысленное, доходы намного превышают потери. Значит, уповать на «доброго дядю» нам с вами не приходится, остается только самим о себе позаботиться. А для этого нужно не только периодически включать интеллект, но и представлять себе, в какие моменты это следует делать. Длинный и нудноватый документ под названием «Kaspersky Security Bulletin 2008. Развитие угроз в первом полугодии 2008 года» подготовлен «Лабораторией Касперского» и опубликован в начале сентября, исследование ориентировано скорее на профессионалов. Весьма рекомендуется к прочтению, но нас с вами больше интересует его «мобильная» главка, которую привожу ниже практически без изменений и сокращений. Это не реклама разработчиков антивирусных решений, перед нами материал из категории «это должен знать каждый». Читайте, проникайтесь цифрами статистики и примеряйте к себе описанные схемы распространения этой дряни. Ибо, как в очередной раз выясняется, попаданию в большинство неприятностей мы себе сами помогаем своими же «шаловливыми ручонками». Сергей Голованов, Александр Гостев, Денис Масленников «Мобильные» угрозы: начало коммерциализацииПервое полугодие 2008 года выдалось интересным с точки зрения мобильных угроз, а точнее, одного из их видов: троянских программ, скрытно отправляющих платные SMS на короткие премиум-номера. В данном контексте стоит отметить:

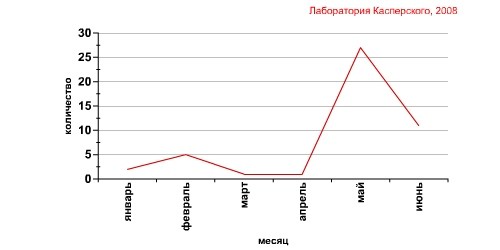

Об этих и других тенденциях более подробно будет рассказано ниже. Начнем с роста числа вредоносных программ поведения Trojan-SMS. За первое полугодие 2008 года таких программ было обнаружено больше, чем за все время их существования. Напомним, что первая вредоносная программа этого поведения была задетектирована нами 27 февраля 2006 года (Trojan-SMS.J2ME.RedBrowser.a).  На графике - число новых Trojan-SMS, обнаруженных аналитиками «Лаборатории Касперского» (по месяцам 2008 г.) В целом за шесть месяцев 2008 года было обнаружено на 422% больше новых Trojan-SMS, чем во втором полугодии 2007 года. В настоящий момент насчитывается 9 семейств для платформы J2ME, 3 – для Symbian и 1 для Python. Что же представляют собой такие троянцы? Сами по себе данные вредоносные программы - достаточно примитивные поделки. Если говорить о J2ME-троянцах, то абсолютное большинство их имеют следующую структуру: jar-архив, в котором есть несколько class-файлов. Один из этих файлов и осуществляет отправку платного SMS-сообщения на короткий номер (естественно, не спрашивая разрешения владельца телефона об отправке и не уведомляя его о стоимости такого сообщения). Остальные class-файлы служат лишь для маскировки. Внутри архива может быть несколько картинок (в большинстве своем – эротического содержания), а также manifest-файл, который в некоторых случаях также используется вредоносной программой для отправки сообщений. Программы семейства Trojan-SMS.Python.Flocker, написанные для другой платформы (Python), практически ничем не отличаются от J2ME-троянцев: примитивность самой программы и ее задача остаются такими же. В sis-архиве есть основной скрипт, написанный на языке Python, который осуществляет отправку SMS на короткий премиум-номер, а также дополнительные скрипты, служащие для маскировки основной деятельности вредоносной программы. Trojan-SMS опасны тем, что они являются кроссплатформенными программами. Если в телефоне (именно в телефоне, не обязательно в смартфоне) есть встроенная Java-машина, то на таком устройстве Trojan-SMS.J2ME сможет функционировать без всяких проблем. Что касается Trojan-SMS.Python, то здесь идет речь о кроссплатформенности в сегменте смартфонов на базе OS Symbian. Если в телефоне (с любой версией ОС) имеется интерпретатор Python’а, то Trojan-SMS.Python сможет функционировать на любой из таких моделей. Самый популярный (из числа немногих) способ распространения таких вредоносных программ – через различные WAP-порталы, на которых посетителю предлагают загрузить различные мелодии, картинки, игры и приложения для мобильного телефона. Абсолютное большинство троянских программ маскируются либо под приложения, которые могут отправлять бесплатные SMS или предоставлять возможность использования бесплатного мобильного Интернета, либо под приложения эротического или порнографического характера. Иногда вирусописатели придумывают довольно оригинальные способы маскировки вредоносных действий программы. Так, после запуска пользователем Trojan-SMS.J2ME.Swapi.g на дисплее телефона появляется приветствие с предложением посмотреть картинку порнографического содержания. Для этого нужно успеть нажать на кнопку «ДА», пока звучит короткий музыкальный сигнал. (В jar-архиве программы хранится и png-файл с картинкой, и midi-мелодия.) Стараясь успеть нажать кнопку вовремя, пользователь не догадывается, что каждое нажатие (неважно, вовремя или нет) приводит к отправке SMS-сообщения на короткий номер и к списанию определенной суммы с его счета. Практически все сайты, на которых размещались вредоносные программы, предоставляют пользователям возможность выкладывать свои файлы. Простота регистрации (буквально пара кликов) и бесплатный доступ к таким сервисам позволяют вирусописателям распространять свои примитивные поделки безо всяких проблем. Злоумышленнику остается лишь дать файлу как можно более привлекательное для потенциальных жертв имя (free_gprs_internet, otpravka_sms_besplatno, golaya_devushka и так далее), написать такой же завлекательный комментарий и ждать, когда кто-то из пользователей решит «бесплатно отправить смс» или «посмотреть эротические картинки». После размещения вредоносного софта злоумышленнику требуется создать ему хорошую рекламу. Тут на помощь приходят массовые рассылки в ICQ или спам на различных форумах. Почему именно ICQ? Напомним, что этот сервис мгновенного обмена сообщениями популярен в России и странах СНГ. Многие пользователи, которые хотят иметь постоянную возможность общения, используют мобильные клиенты ICQ. Для злоумышленника такие люди – потенциальные жертвы. Таким образом, складывается интересная цепочка:

Теперь нам остается рассмотреть лишь один вопрос, который касается коротких номеров, используемых мобильными троянцами. Среди всех вредоносных программ, которые были обнаружены «Лабораторией Касперского», наиболее популярными оказались три коротких номера: 1171, 1161, 3649. Причем эти номера используются не только злоумышленниками, но и различными легальными компаниями, предоставляющими разного рода услуги. Получатель платежа за SMS определяется префиксом, с которым сообщение отправлено. В различных Trojan-SMS эти префиксы меняются, но иногда встречаются и повторения. Популярность такого вида киберпреступности обусловлена исключительной простотой SMS-платежей. Известно, что сотовые операторы сдают короткие номера в аренду. Частному лицу арендовать такой номер слишком дорого. Но существуют контент-провайдеры, которые такие короткие номера сдают в субаренду, добавляя к ним определенный префикс. Таким образом один и тот же короткий номер, но с разными префиксами могут использовать несколько арендаторов. Например, короткий номер 1171 принадлежит одному из таких провайдеров, но если на номер 1171 будет отправлено сообщение, начинающееся на «S1», то система провайдера переведет часть стоимости такой SMS на счет субарендатора «S1». Сотовый оператор забирает себе от 45% до 49% от стоимости отправленной на короткий номер SMS, около 10% получает арендующий этот номер провайдер. Остальные деньги отправляются субарендатору — в данном случае «мобильному» мошеннику. Подведем итоги: первое полугодие 2008 года характеризуется первым в истории вредоносного ПО значимым ростом вредоносных программ для мобильных телефонов, которые отправляют платные SMS-сообщения на короткие премиум-номера без ведома владельцев телефонов. Очевидно, что все эти программы создавались с одной целью: обманным путем получить деньги пользователей. Простота создания и распространения таких приложений может привести к дальнейшему росту вредоносных программ поведения Trojan-SMS во втором полугодии 2008 года. Будем следить за развитием ситуации. Сергей Потресов ([email protected]) Есть, что добавить?! Пишите... [email protected] |

Новости: 13.05.2021 MediaTek представила предфлагманский чипсет Dimensity 900 5G 13.05.2021 Cайты, имеющие 500 тысяч пользователей из России, должны будут открыть местные филиалы 13.05.2021 Amazon представила обновления своих умных дисплеев Echo Show 8 и Echo Show 5 13.05.2021 МТС ввел удобный тариф без абонентской платы - «МТС Нон-стоп» 13.05.2021 Zenfone 8 Flip – вариант Galaxy A80 от ASUS 13.05.2021 Поставки мониторов в этом году достигнут 150 млн 13.05.2021 Состоялся анонс модной версии «умных» часов Samsung Galaxy Watch3 TOUS 13.05.2021 Tele2 выходит на Яндекс.Маркет 13.05.2021 OPPO представила чехол для смартфона, позволяющий управлять устройствами умного дома 13.05.2021 TWS-наушники с активным шумоподавлением Xiaomi FlipBuds Pro 13.05.2021 В России до конца следующего года появится госстандарт для искусственного интеллекта 13.05.2021 ASUS Zenfone 8 – компактный флагман на Snapdragon 888 12.05.2021 Компания Genesis представила внешность своего первого универсала G70 Shooting Brake 12.05.2021 В России разработан высокоточный гироскоп для беспилотников 12.05.2021 В Россию привезли новую версию смарт-часов HUAWEI WATCH FIT, Elegant Edition 12.05.2021 Раскрыты ключевые особенности смартфона POCO M3 Pro 5G 12.05.2021 Honor 50: стали известны дизайн и другие подробности о смартфоне 12.05.2021 Чипсет Exynos 2200 от Samsung будет устанавливаться и в смартфоны, и в ноутбуки 12.05.2021 МТС начала подключать многоквартирные дома к интернету вещей 12.05.2021 iPhone 13 будет толще и получит более крупные камеры по сравнению с iPhone 12 12.05.2021 Xiaomi договорилась с властями США об исключении из чёрного списка 12.05.2021 Xiaomi выпустила обновлённую версию умного пульта Agara Cube T1 Pro 12.05.2021 Игровые ноутбуки с NVIDIA GeForce RTX 3050 Ti уже в России! 12.05.2021 Индийский завод Foxconn сократил производство в два раза 12.05.2021 Lenovo отказалась от очного участия в предстоящем в июне Mobile World Congress Подписка |